Anfang September fand man heraus, dass man über die Eingabeaufforderung mithilfe der MpCmdRun.exe vom Defender Downloads ausführen konnte. Konnte deshalb, da Microsoft diese Funktion wieder entfernt hat. David Middlehurst hat nun herausgefunden, dass auch Windows Update so missbraucht werden kann.

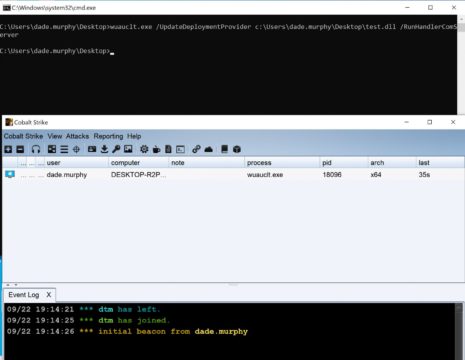

Auch hier ist es möglich über die Eingabeaufforderung nicht nur nach Updates zu suchen, sondern auch über eine präparierte dll Schadsoftware heruntergeladen und installiert werden kann. Dies erfolgt über den Befehl

wuauclt.exe /UpdateDeploymentProvider [Pfad zur DLL] /RunHandlerComServer

Ein Sample hat er auch schon entdeckt, welches „in the wild“ vorhanden ist. Aber wie auch beim Defender muss ein Angreifer erst einmal Zugriff zum Rechner haben, um diese bösartige dll zu platzieren und auch den Befehl ausführen. Daher wird Microsoft es sicherlich in einem der nächsten Sicherheitsupdates beheben. Vielleicht auch schon heute. Aber einen Notfall-Patch wird es deshalb sicherlich nicht geben. Mehr dazu könnt ihr im Beitrag von David erfahren. dtm.uk/wuauclt/

Windows 10 Tutorials und Hilfe

In unserem Windows 10 Wiki findet ihr sehr viele hilfreiche Tipps und Tricks. Falls ihr Fragen habt, dann stellt diese ganz einfach bei uns im Forum.

- Installationsmedien: Aktuelle Installationsdateien findet ihr hier immer in der rechten Sidebar. Windows 10 2004 ISO (19041), oder 20H2 (2009) ISO (19042)

- Installation: Windows 10 Clean installieren, Win 10 2004 neu installieren

- Aktuelle Probleme mit der: Windows 10 2004 / 20H2

- Reparaturen: Inplace Upgrade Reparatur, Win 10 reparieren über DISM, sfc und weiteres, Windows Update reparieren, Startmenü reparieren, Apps reparieren, Store reparieren, Netzwerk reparieren

- Anmeldung: Win 10 automatische Anmeldung

- Entfernen, Deinstallieren: Apps deinstallieren

- Datei Explorer: Ordner unter Dieser PC entfernen, Netzwerk, OneDrive u.a. im Explorer entfernen

- Richtige Nutzung: Startmenü richtig nutzen, Suche richtig nutzen,

- Wichtig: In jedem Tutorial steht, für welche Version es geeignet ist.

Wenn der Hacker Zugriff auf den Rechner hat, dann braucht er noch nicht einmal den oben ausgeführten Befehl ausführen, um manipulierte Dateien herunterzuladen. Viele Wege führen für ihn nach Rom, sofern der User die zulässt. Insofern kann Microsoft gelassen sein. Denn der Defender wird einen Zugriff von vornherein blockieren.

Die interessante Frage ist jetzt nur, ob das auch mit normalen Benutzerberechtigungen klappt. Also: kann ich als normaler Benutzer eine DLL so im System registrieren, dass sie hinterher mit höheren Rechten vom System ausgeführt wird. Wenn ja, dann wäre das eine klassische privilege escalation Lücke. Anhand der Quelle kann man das leider so nicht erkennen.

So wie ich das sehe wird die DLL nirgends registriert, wuauclt lädt und nutzt diese lediglich. Von daher werden der DLL die gleichen Rechte zur Verfügung stehen wie dem Konto, unter dem wuauclt ausgeführt wird. Das Problem sollte sich seitens Microsoft allerdings relativ einfach beheben lassen, z.B. indem man die DLL vorher einer Signaturprüfung unterzieht.