[Update 29.06.2018] Ich hole de Beitrag einfach mal hoch: Nach langer Zeit und sicherlich vielen Einträgen im Feedback-Hub wird Microsoft den überwachten Ordnerzugriff in der Windows 10 1809 um einiges verbessern. Hatte man bisher das Problem, dass der Pfad nicht erkenntlich ist, so hat man nun die Einstellungen dazu hinzugefügt, bei der die „zuletzt blockierte App“ angezeigt und durch ein Klick auf das Pluszeichen nun komfortabel hinzugefügt werden kann.

Aber das ist noch nicht alles, was geändert wurde. Das Tutorial dazu haben wir im Wiki mit Bildern für euch parat. Ob man den Schutz vor Ransomware nun aktiviert, oder den Ordnerzugriff ausgeschaltet lässt, bleibt jedem natürlich selbst überlassen. Ich denke durch die neuen Änderungen, die im September / Oktober kommen werden, wird es auf jeden Fall einfacher alles zu konfigurieren.

Überwachter Ordnerzugriff Die neuen Einstellungen Windows 10

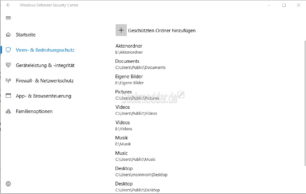

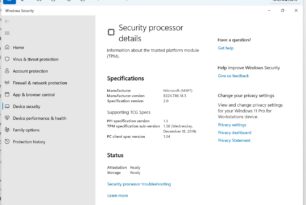

- Okt 2017: Mit der neuen Windows 10 1709 (Fall Creators Update) hat Microsoft eine neue Sicherheit in den Defender integriert. Der „überwachte Ordnerzugriff“ schützt vor böswilligen Programmen, die in vorab festgelegten Ordnern Änderungen in Dateien vornehmen wollen. Eine gute Sache für den Schutz, aber aktuell noch zu kompliziert für den normalen Nutzer gestaltet.

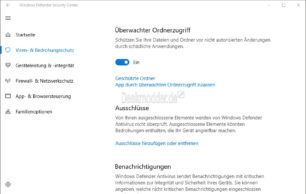

Wer Probleme beim Speichern von Dateien, der sollte entweder das Programm in die Ausschlüsse hinzufügen, oder den Überwachten Ordnerzugriff komplett deaktivieren. Windows Defender Security Center öffnen -> Viren- & Bedrohungsschutz -> Einstellungen für Viren- und Bedrohungsschutz -> Überwachter Ordnerzugriff auf Aus stellen. Danach wird das Speichern kein Problem mehr darstellen.

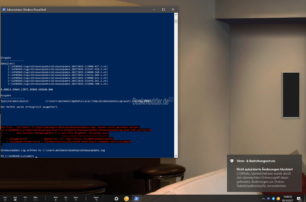

Gibt man zum Beispiel in PowerShell als Administrator gestartet den Befehl Get-WindowsUpdateLog erhält man auf dem Desktop eine Log-Datei über die Windows Updates. Aber da der Ordnerschutz aktiviert ist, wird die Meldung eingeblendet „Nicht autorisierte Änderung blockiert“. „Die .exe wurde durch den überwachten Ordnerzugriff daran gehindert, Änderungen am Ordner %desktopdirectory% vorzunehmen.“

Das Problem dabei ist der Pfad zu lang, lässt sich schwer nachvollziehen, welches Programm, bzw. welche *.exe daran gehindert wurde. Somit hat man keine Chance, diese unter „Zulässige App hinzufügen“ einzutragen. Man ist also frustriert und schaltet den doch eigentlich nützlichen Schutz auf Aus.

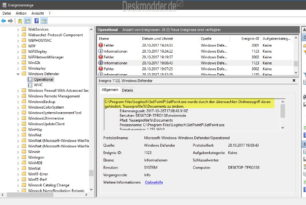

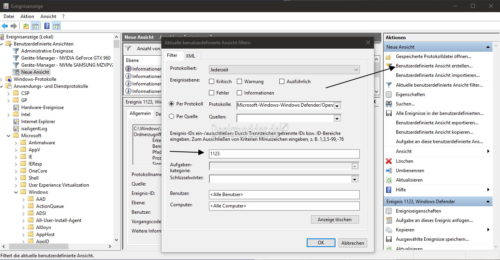

Also hab ich mich einmal auf die Suche gemacht und die Meldung in der Ereignisanzeige aufgespürt. Man gibt Ereignisanzeige in die Suche der Taskleiste ein, oder gibt unter Windows-Taste + R eventvwr.msc ein. Dann geht es los. Ereignisanzeige -> Benutzerdefinierte Ansichten -> Anwendungs- und Dienstprotokolle -> Microsoft -> Windows -> Windows Defender -> Operational. Hier findet man nun alle Einträge, die auch die Ordnerzugriffe betreffen.

Als Tipp hinterher: Wenn man sich nicht immer den Pfad entlang hangeln will, kann man sich eine benutzerdefinierte Ansicht erstellen. Rechts auf „Benutzerdefinierte Ansicht erstellen“ klicken Die ID 1123 eingeben und abspeichern. Diese erscheint dann in der Ansicht ganz oben.

Jetzt kann man den kompletten Pfad auslesen und kann diesen dann als „Zulässige App hinzufügen“ suchen und eintragen. Man kann nur hoffen, dass Microsoft hier noch nacharbeitet. Eine Angabe im Popup „Soll die Anwendung hinzugefügt werden Ja / Nein wäre schon angebracht. Denn so ist der Schutz frustrierend. Denn so muss man immer das Windows Defender Security Center öffnen -> Viren- & Bedrohungsschutz -> Einstellungen für Viren- und Bedrohungsschutz -> Überwachter Ordnerzugriff um dann dort eine App / Programm hinzuzufügen.

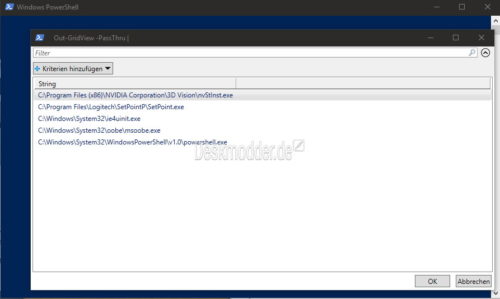

Blockierte Apps und Programme mit einer PowerShell Datei auslesen

Mithilfe eines PowerShell-Skripts (AddApplicationToControlledFolder.ps1) kann man die Programme aus der Ereignisanzeige schnell auslesen. Diese werden über die ID 1123 herausgefiltert und die Pfade angezeigt. So kann man dann schneller zu den Ausnahmen navigieren und die Programme hinzufügen. Die zip-Datei einfach auf gist.github.com herunterladen und entpacken. Die *.ps1 Datei dann per Rechtsklick „Mit PowerShell ausführen“. Das Ergebnis sieht dann so aus.

Danke an Sebow für den Hinweis

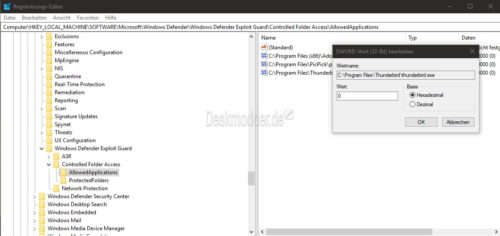

Apps und Programme durch überwachten Zugriff zulassen in der Registry

Noch als Nachtrag hinterher: Windows schreibt die Apps und Programme, die ihr als Ausnahme (Whitelist) hinzufügt in der Registry unter HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender\Windows Defender Exploit Guard\Controlled Folder Access\AllowedApplications Diese sind als DWORD-Wert (32-Bit) eingetragen mit dem Wert 0. Wer jetzt aber denkt, dass man so schnell alle Programme eintragen kann, wird an den Berechtigungen scheitern. Diese müssten erst geändert werden, um Einträge hinzuzufügen. Nur hat sich Microsoft hier schon etwas dabei gedacht. Denn wenn man diese verändert und nicht zurücksetzt hat auch jedes böswillige Programm die Möglichkeit sich dort selbst einzutragen.

Windows 10 Tutorials und Hilfe

Ihr sucht weitere Tipps, Tricks und Tutorials für Windows 10? Dann schaut in unserem Wiki vorbei bzw. speichert die Seite in den Favoriten. Falls ihr Fragen habt, dann stellt diese (auch als Gast) ganz einfach bei uns im Forum. Wir werden versuchen euch bei euren Problemen zu helfen.

- Wichtige Tutorials im Wiki:

- Windows 10 reparieren, Fehler beheben, Win 10 Updates reparieren und richtig einstellen

- Windows 10 Autostart Programme entfernen und Festplatte / SSD aufräumen

- Ohne Passwort anmelden Windows 10

- Cortana entfernen, deaktivieren und OneDive entfernen

- Windows 10 Tipps zum Startmenü und Reparatur

Ihr Sprecht mir aus der Seele! Genau wie es im Artikel dargestellt ist, war es auch, nach ca. einer Woche habe ich es wieder deaktiviert, weil man die Anwendungen einfach nicht findet. Abgesehen von „Ja/Nein“ könnte MS die Windows-Funktionen und Programme ja mal hinterlegen (zu mindestens die, die der „normale“ Nutzer so verwendet).

Hatte vorher BitDefender im Einsatz und da gab es die Funktion auch, allerdings verwendbar bis gut.

Die Frage ist halt, wie sinnvoll das Feature überhaupt ist und wie viel noch weniger sinnvoll es würde, wenn man jede Meldung gleich mit einem Klick als Ausnahme bestätigen könnte. Der Normalnutzer klickt dann eh nur noch auf die Ausnahme, auch bei Schadsoftware.

Da sehe ich auch das Problem, dass jeder dann auf OK drücken würde.

Gebe euch Recht, BitDefender hatte in der Nachricht einen Button, der einen in das Programm geführt hat. Dort wurde dann übersichtlich dargestellt welches Programm auf welchen Ordner zugreifen möchte und dann konnte man dort auf Zulassen/Ablehnen klicken. Also insgesamt zwei mal Klicken.

Ich finde, dass ist ein guter Kompromiss, zumal die Funktion standardmäßig deaktiviert ist und der „normale“ User das dann ehr nicht aktiviert.

Und hier habe ich jetzt das Problem: Die IfranView64 App, welche blockiert wird, liegt im Ordner Windows App. Hier müsste ich jetzt Änderungen in Sachen Sicherheit vornehmen, was ich aber nicht möchte. Bei „normal“ installierten App besteht das Problem nicht.

Falls man nicht warten will, bis Microsoft dies beim nächsten Build Upgrade einbaut, gibt es ein cooles PowerShell Skript, welches man für das Whitelisting des Controlled Folder Access verwenden kann – es liest das Event Log nach blockierten Programmen aus, welche man in einem Ausgabefenster des Skripts markieren und auf die Whitelist setzen kann, funktioniert sehr gut.

Beschreibung zum Skript ist hier:

https://www.ghacks.net/2017/10/25/add-blocked-programs-to-controlled-folder-access-whitelist/

Das Skript auf GitHub hier:

https://gist.github.com/gschizas/94f432c68944dfc53414bb4cc7f7a2bb

Hab ich oben mal hinzugefügt.

Du hast die Admin Sache vergessen, also erst eine admin shell starten und das script. Direkt anklicken wie hier beschrieben geht nicht. Noch besser ist man fügt die Teile am Anfang hinzu:

if (!([Security.Principal.WindowsPrincipal][Security.Principal.WindowsIdentity]::GetCurrent()).IsInRole([Security.Principal.WindowsBuiltInRole] „Administrator“)) { Start-Process powershell.exe „-NoProfile -ExecutionPolicy Bypass -File `“$PSCommandPath`““ -Verb RunAs; exit }

https://stackoverflow.com/a/31602095/4701322

Dann ist ein starten wie hier beschrieben möglich.

Ich habe Creator 1709, Biult 16299.214 installiert und anschließend den »überwachten Ordnerzugriff« aktiviert.

Danach sind mir Warnmeldungen angezeigt worden, die ich nicht zuordnen konnte.

Dann habe ich gezielt versucht eine Datei umzubennenen – wieder Warnmeldung – und die Datei ist, wie die anderen zuvor auch, verschwunden – ich kann sie nicht wiederfinden.

Nun gehöre ich zu den genannten »Normalnutzern« und kann mit den oben beschriebenen Kommentaren und Hinweisen zum »überwachten Ordnerzugriff« leider gar nichts anfangen.

Was soll ich machen? – Ich habe den »überwachten Ordnerzugriff« wieder deaktiviert und die von Microsoft so schön gedachte Sicherungsverbesserung bleibt weiterhin auf meinem PC ungenutzt installiert, weil mein Wissenstand einfach nicht ausreicht, um sie nutzen zu können.

Sei beruhigt Gerhard, ich hab es auch aufgegeben. Solange MS da nicht nachbessert, dass man Ordner und eben Programme besser hinzufügen oder entfernen kann lass ich auch die Finger davon.

Und in der neuen 1803 ist noch keine Besserung in Sicht.

Hallo,

der Artikel hilft schon mal sehr weiter, wenn man den Überwachten Ordnerzugriff verwendet. Auch ich bin der Meinung, dass das Ganze vom MS sehr schlecht umgesetzt ist.

So wird auf meinem System unter anderem diese EXE blockiert:

SearchIndexer.exe

Die gehört aber zu Windows und ist von MS (!) digital signiert.

Was braucht ein System noch um zu begreifen, dass das Programm harmlos ist?

Mein Vorschlag wäre zwischen Standardbenutzer und Admin zu unterscheiden. Sprich zur Einrichtung der Ausnahme wäre das Admin Passwort nötig. Das sollte vor unbedachtem ab nicken schützen.

SUR

Vielen Dank für Eure Tipps. Ich besuche, neben WinFAQ und technet auch schon häufiger Euch. Übersichtlich – einfach gut. Aber zum Punkt: Ransomware-Schutz durch Ordnerzugriff-Regeln in Windows 10. Ein sehr sehr wichtiges Thema! Mein Tipp ist es auch, via GPO (gpedit.msc, soweit noch nicht vorhanden, kann diese auch bei home-Editions sauber nachinstalliert werden (siehe z.B. heise.de)) -> Comp.konfig -> Windows-Einstellungen -> Sicherheitseinstellungen -> Richtlininen für Softwareeinschränkungen -> Rechtsklick -> Neue Richtlinie (wird automatisch) erstellt -> Zusätzliche Regeln -> Rechtsklick: Neue Pfadregel eingeben (2 sind schon erstellt und genehmigt) -> Neue Ordner eintragen, in denen Programme ausgeführt oder eben nicht ausgeführt werden dürfen. Beispiel: eine, niedlich kleine, aber bösartige *.exe/*.js-Datei nistet sich im Temp/TMP-Ordner des Users ein und verschlüsselt durch Ausnutzung einer aktuellen Lücke im SMB-Protokoll auch alle Dateien in freigegebenen Netzlaufwerken – und das innerhalb von Minuten! Selbst erlebt. Leider. Also trage ich dort z.B. %TEMP%\*.exe und %TEMP%\*\*.exe usw. ein und blockiere deren Ausführung. Nachteil: viele nicht msi-Install packen dort erst aus und rufen „Setup.exe“ dort auf. Lösung: Shift-Rechtsklick auf install-Routine – als anderer User ausführen, denn der Admin sollte schon wissen, was er/sie da installieren tut … Vielen Dank für Eure Tipps!

Ich möchte mich bedanken für viele gute Tipps, die ich auf eurer Webseite schon gefunden habe. Zuletztdas hier:

https://www.deskmodder.de/blog/2018/06/29/ueberwachter-ordnerzugriff-blockierungen-in-der-ereignisanzeige-anzeigen-id-1123-windows-10/

Das hat mich immer schon geärgert, denn ich möchte auf den Zusatzschutz nicht verzichten.

Gruß aus Mettmann

http://www.helmuthinterthuer.de/

War sehr interessant, was ich hier gelesen habe…ABER … die Äußerungen sind ja z.T. schon ein Jahr alt.

Ich hab dieses 16299 schon ziemlich lange… und ärgere mich bei jedem Update von Neuem… und auch zwischendurch.

Ihr denkt von dem Programm ein „Bisschen“ zu positiv…. Wenn man z.B. ein gutes Bezahl-AV-Programm incl. FW hat, sieht das ganz anders aus…. das „Picken“ ist dann win-seitig darauf eingestellt, dass ALLE win-fremden Programme

z.B. Kaspersky, OpenOffice, Mozilla, Spiele von Original-CD, Malwarenbyts,ADW-Cleaner….auch mitgelieferte Programme vom Comp.-Hersteller …

als…. SCHADWARE… eingestuft werden und einfach vom Computer zwangs-gelöscht werden.

In der Anfangszeit wurde sogar die Suche der Programme zur NEU-Installation über Google blockiert, weil z.B. einem nur vorgegaukelt wurde, dass der FireFox funktioniert in Wirklichkeit wurde der mit nur 20% Durchlass an den IE gekoppelt… so konnten auch bei nicht genehmigtem Java-script auf FF schön alle möglichen Meta-Daten gezogen werden…. dann gings etwas versteckter weiter… das „angeblich“ anonyme Suchen wurde auch zu Ungunsten des Comp.Eigentümers verändert: bei der Privat-Variante wurde die Google-Suche an BING gekoppelt… und beim Normal-Suchen durfte man Google nutzen….“schafe Denker“ können sich diese arglistige Täuschung“ wohl selbst in ihrer „Feinheit“erklären.

Nun wieder zur „Pickerei“…. hat man die zwangsgelöschen Programme, die bei Weiten keine Malware sind, dank eines 2.PC bzw. Stick wieder flott machen können, so konnte man feststellen, dass diese allesamt nur über einen Link/Ink nicht über C sondern auf einer Fläche X funktionierten und inzwischen in die deren Wirkweise durch APIs germaßen eingegriffen wurde, dass man nur noch „Tränen husten“ kann…..Sie waren raus aus dem Kernel.

Anruf beib Support von Kasp. ergab, dass die Herren mir das „angeblich“ nicht glauben wollten… sollte einfach neu installieren und dan würde es schon gehen…>>> verkackern kann ich mich alleine….

Nun sag mir mal einer, was soll ein AV-Programm bzw. eine FW ausrichten, wenn sie erst nach dem Betriebssystem startet…obwohl z.B. immernoch bei Kasp. in der Einstellungen steht, das es als 1. startet…..???? Der Defender sagt er würde sich um die Domänensicherheit kümmern… bin ich mit 2 PCs+1Drucker und einem MS-Konto eine Domäne? wohl kaum, noch nichtmal eine Work-Gruppe….In den letzten Tagen hatte ich nun von Kasp. die 2019er fassung neu aufgesetzt… wie immer hat es sich über INTEL installiert, ist ja auch logisch soll ja vor dem BS in Gange sein… dieses mal hatte das Picker-Programm wohl „geschlafen“ es hatte das erst einige Tage später bemerkt… und dann den o.g.Vorgang abgezogen mitten im Arbeiten – alles weg – für Kasperski 2019 keine Bedienfläche mehr zu sehen, aber in den Benachrichtigungen taucht immer noch auf“ verbunden mit “ bei der Internetverbindung…. und im Sicherheitscenter zeigt Defender an dass es Kasp.AV gibt…. nun brat mir doch einer einen Storch!!! Ich wollte nur mal schauen, ob ich TEMP-Dateien zum Aufräumen löschen kann… da fiel mir doch genau wie oben beschrieben so ein“Vorgang“ auf beiden PCs in die Hände (der 2. ist nicht am Netz u. auch 10/16299… wurde wohl von WIN vergessen sofort zu löschen… Das kann doch alles nicht wahr sein… es geht seit diesem Sommer ganz bestimmt nicht mehr um Sicherheit auf den User-Comp. es geht m.E. nur noch ums „Datenbesorgen“für NULL und ums Absichern, dass wir“kleinen Nase“ möglichst nicht merken, das wir an mehreren Ecken getäuscht werden und wohlgesetzte Tracker und Logger nicht so schnell finden. Blauäugig sollte man nicht mehr sein… blos wer hat die Zeit (als Laie) so tief zu tauchen und in der Sache über div. Updates hinweg am Ball zu bleiben – nur so ein dämlicher Rentner wie ich… seit dem vorletzten Update funktioniert mein eines Mail-Konto nicht mehr…“ komischer Weise“ das,was als MS-Konto gilt… aber wie Ihr seht, geht das Arbeiten „NOCH“ nur zum „Meckern und Fragen“ kann ich mich nicht mehr anmelden….Seltsam….Seltsam…aber wieder auch nicht. Die Entwicklung wird wohl dahin gehen, das es den „heutigen KERNEL“ in der Art nicht mehr geben wird und nur noch WIN-APPs zu betreiben sind und „Fremdprograme“ nicht mehr betreibbar sind… da frag ich mich nur, was mit Ingenieuren, Ärzten…Anwälten…Gerichten…Stromwirtschaft…Wasserwirtschaft…Ampeln… Flugzeugen…Krankenhäsern mit Intensivstastionen…der Bundeswehr…der Polizei…Patent-Entwickler… wird…. müssen die ALLE in den USA/Irland um Erlaubnis für ihre Arbeit bitten??? Kann man Rechtsanwälten noch trauen? >>> alle zurück zur „Zettelwirtschaft“ wohl kaum….. wer’s o.g. nicht ganz glauben will, kann mir gerne PN schicken, aber nicht mit zu viel Fachchinesisch umherschmeißen… bin inzwischen über 70 und Laie ab MS DOS, wer das noch kennt,aber das Knobel- und Such-Gen nicht eingebüßt. was man bei WIN im Allgemeinen und bei 10/16299 im Besonderen gut brauchen kann um den „roten Faden „ beizubehalten…. ach …. nur „nebenbei“ m.E. Reicht es nicht aus, dass WIN vom Amerikanischen Recht für EUROPA auf Irisches Recht umgestellt hat…. unsere Deutsche Datenschutzverordnung, mag sie immer noch zu lasch sein, gilt für uns……denn in den Nutzungsbedingungen steht was von Länderrecht………q.e.d.