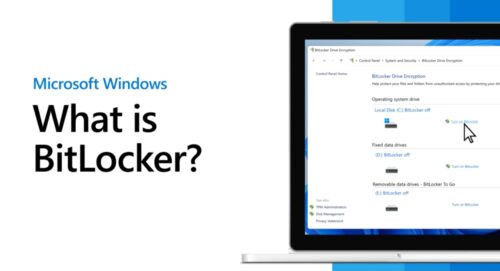

Microsoft hat gestern eine neue Übersicht für die BitLocker Verschlüsselung unter Windows 10 und Windows 11 auf deren Seiten angelegt. Vielleicht ganz interessant, da demnächst ganz offiziell die Windows 11 24H2 startet. Denn eine Neuinstallation wird dann automatisch verschlüsselt. Wir hatten darüber ausführlich berichtet.

Laut dem beigefügten Video ist ein TPM-Modul dafür notwendig. Denn dort wird ein 48-stelliges numerisches Kennwort abgespeichert. Wenn man Windows mit einem Microsoft-Konto installiert, wird der BitLocker-Wiederherstellungsschlüssel im Konto automatisch abgelegt. Bei einer lokalen Installation muss der Schlüssel manuell über die alte Systemsteuerung -> BitLocker Laufwerksverschlüsselung gesichert werden. Denn ohne diesen Key kommt man sonst nicht an die Daten auf der Platte ran.

Wenn man eine Neuinstallation (bspw. der Windows 11 24H2) durchgeführt hat, sollte man danach in die Einstellungen -> Datenschutz und Sicherheit -> Geräteverschlüsselung, um dies unter Umständen wieder rückgängig zu machen.

Wichtig anzumerken ist, dass BitLocker zwei Verschlüsselungen anbietet. Einmal die Geräteverschlüsselung (Diese wird ab 24H2 automatisch durch geführt. Bislang nur von OEMs voreingestellt) und die Laufwerksverschlüsselung (Diese befindet sich in der alten Systemsteuerung für die einzelnen Partitionen / einzelnen Festplatten)

Microsoft beantwortet in einer kleinen FAQ auch ein paar Fragen.

Warum wird ein Wiederherstellungsschlüssel angefordert? „Windows verlangt einen BitLocker-Wiederherstellungsschlüssel, wenn es einen möglichen unbefugten Zugriffsversuch auf die Daten erkennt. Dies kann auch passieren, wenn Änderungen an der Hardware, Firmware oder Software vorgenommen werden, die BitLocker nicht von einem möglichen Angriff unterscheiden kann. In diesen Fällen verlangt BitLocker möglicherweise die zusätzliche Sicherheit des Wiederherstellungsschlüssels, auch wenn der Benutzer ein autorisierter Eigentümer des Geräts ist.“

Szenarien für die Verschlüsselung:

- Geräteverschlüsselung auf Ihrem Gerät wird automatisch aktiviert: In diesem Fall wird Ihr BitLocker-Wiederherstellungsschlüssel automatisch in Ihrem Microsoft-Konto oder Geschäfts-, Schul- oder Unikonto gespeichert, bevor der Schutz aktiviert wird.

- Ein Administrator auf Ihrem Gerät hat die Geräteverschlüsselung manuell aktiviert: In diesem Fall wird der Wiederherstellungsschlüssel automatisch in ihrem Microsoft-Kontooder Geschäfts-, Schul- oder Unikonto gespeichert, bevor der Schutz aktiviert wird.

- Ein Administrator auf Ihrem Gerät hat die BitLocker-Laufwerkverschlüsselung manuell aktiviert: In diesem Fall hat der Benutzer, der BitLocker aktiviert hat, ausgewählt, wo der Wiederherstellungsschlüssel gespeichert werden soll.

- Eine Organisation, die Ihr Gerät verwaltet, hat den BitLocker-Schutz über Richtlinieneinstellungen aktiviert: In diesem Fall verfügt die Organisation möglicherweise über Ihren BitLocker-Wiederherstellungsschlüssel.

Mehr dazu und auch Links zu weiteren Beschreibungen von Microsoft unter diesem Link. Ja, sogar auch gleich ins Deutsche übersetzt worden. Sonst dauert es ja noch ne Weile.

Windows 11 Tutorials und Hilfe

- In unserem Windows 11 Wiki findet ihr sehr viele hilfreiche Tipps und Tricks.

- Falls ihr Fragen habt, dann stellt diese ganz einfach bei uns im Forum.

- Installationsmedien: Aktuelle Windows 11 ISOs findet ihr hier: 23H2 22631, oder 24H2 26100. Ansonsten immer in der rechten Sidebar.

- Windows 11 neu clean installieren Tipps und Tricks.

- Windows 11 auch ohne TPM und Secure Boot installieren.

- Windows 11 mit lokalem Konto auch Offline installieren.

- Windows 11 Inplace Upgrade Reparatur oder Feature Update.

- Automatisch anmelden Pin entfernen Windows 11.

- Alle Beiträge zu Windows 11 im Blog findet ihr über diese Seite. Wobei auch alle anderen Artikel interessant sein können.

Man kann per GPO den Schlüssel automatisch in der AD speichern.

man kann auch ohne Arbeit reich werden: die Frage ist nur > wie?

KB5025885: Verwalten der Windows-Start-Manager-Sperrungen für Secure Boot-Änderungen im Zusammenhang mit CVE-2023-24932

HINWEIS: Wenn Sie BitLocker verwenden, stellen Sie sicher, dass eine Kopie Ihres BitLocker-Wiederherstellungsschlüssels gesichert wurde. Sie können den folgenden Befehl in einer Eingabeaufforderung mit Administratorrechten ausführen und sich das 48-stellige numerische Kennwort notieren:

manage-bde -protectors -get %systemdrive%

Man kann des Zeugs auch ganz einfach in der Registrierung vorab deaktivieren und gut ist…

Wie geht das?

Es ist sowieso empfehlenswert, nach einer Neuinstallation den Bitlocker zu deaktivieren, dann in den GPO’s (Computerkonfiguration – Administrative Vorlagen – Windows Komponenten – Bitlocker Verschlüsselung) die Verschlüsselung auf 256-Bit zu stellen und neu zu verschlüsseln.

Denn Microsoft nimmt als Standard nur eine 128-Bit Verschlüsselung (voreingestellt unter Windows)

kann man bereits mit 128-Bit verschlüsselte Festplatten auf eine 256-Bit verschlüsselung „upgraden“?

gepostet mit der Deskmodder.de-App für iOS

Entschlüsseln und mit neuen Einstellungen wieder verschlüsseln, anders nicht.

Danke für die Info!

Was ich mich aber immer frage: Wie sicher sind BitLocker verschlüsselte HD/SSDs?

Vorausgesetzt, dass kein Schlüssel im Konto gespeichert wurde und dass man auch mit einer PIN

beim booten entsperrt?

Es reicht sicherlich für den „Nachbarn“, aber für Ermittlungsbehörden?

Es gibt zB. eine Software, die +- 650,- Euro kostet und folgendes zu ihrem Produkt veröffentlicht:

“ Es werden mehrere Windows-, Linux- und macOS-Festplattenverschlüsselungs-Tools unterstützt, darunter TrueCrypt/VeraCrypt, alle Versionen von Microsoft BitLocker, PGP WDE, FileVault2, BestCrypt und LUKS. Das Tool muss mit Administratorrechten auf dem zu analysierenden Live-System gestartet werden. „

Jede Verschlüsselung kann mit mehr oder weniger Aufwand entschlüsselt werden. Kann Minuten dauern, oder Jahre. Aber es ist (egal welche Verschlüsselung) eine Sicherheit. Gerade für Laptops, die man auch unterwegs nutzt.

Den letzten Satz des Zitats nochmal lesen und verstehen.

Anders gesagt: Wir knacken jeden Tresor – vorausgesetzt er ist bereits offen und man gewährt uns ungehinderten Zugriff.

Für diese sarkastischen Bemerkungen, wie „und verstehen“ danke ich sehr!

Eventuell verstehen Sie den Begriff: „Live-System“ nicht?

Es wird wohl so sein, dass die Nutzer solcher Software einen Rechner in Betrieb haben und

dass eine HD/SSD separat zur Entschlüsselung angeschlossen wird…

Des Weiteren habe ich habe eine Verschlüsselung nicht grundsätzlich angezweifelt oder halte diese für unsinnig!

Ich frage mich halt nur, wenn die örtlichen Polizeibehörden der vs oder ähnliche Institutionen einen

BitLocker Datenträger vorliegen hat, wird man im Zuge einer Ermittlung auf die Daten zugriff erlangen oder nicht!?

Sorry, war weder sarkastisch noch beleidigend gemeint.

Lustig war’s trotzdem, bist doch Du der, der nicht verstand. 😂

Die Verschlüsselung von Bitlocker ist bisher nicht geknackt, d.h. eine verschlüsselte Disk, die jemand in die Finger bekommt, kann nicht entsperrt werden.

Entsprechende Tools nutzen entweder Bruteforce-Methoden, mit denen man theoretisch irgendwann auch sowas knacken kann oder müssen halt im laufenden System bei bereits entsperrtem Datenträger ausgeführt werden.

Danke, aber auch hier meine ich den Begriff: „Live-System“ mal zu überdenken.

Ermittlungsbehörden oder sog. Häcker werden ein laufendes System nutzen, auf dem solche Software installiert ist und dann eine verschlüsselte HD/SSD separat anschließen.

Ich habe im TV mal einen (kurzen) Bericht gesehen, wo das genau so gemacht wurde und es wurde dort gesagt, dass man auch verschlüsselte Datenträger, angeblich problemlos entschlüsseln könne.

Ja, wenn der Tresor offen ist (System in Betrieb) kann ich einfach hineingreifen und alles an mich nehmen.

… ich denke, das bezweifelt keiner.

Was ist dann deine Frage?

Die Verschlüsselungsverfahren sind, soweit bekannt, sicher. Soll heißen sie können nicht mit akzeptablen Aufwand (Geld, Energie, Zeit, etc.) geknackt werden.

Festplattenverschlüsselung schützt vor Zugriff im *nicht* laufenden Zustand. Im laufenden System ist natürlich Zugriff möglich. Dann könnte man auch das Passwort ermitteln und den PC entschlüsseln, aber wozu wenn ich bereits Vollzugriff habe und alle Daten auch so lesen kann?

Sofern keine Hintertüren, Fehler in Software oder TPM, kurze oder einfach zu erratende Passwörter oder andere Möglichkeiten des Zugriffs bestehen (Microsoft-Konto, Zettel am Bildschirm, Erpressung, Gewalt, vorherige Online-Durchsuchung, Ausspähung durch Malware etc.), sollten die Daten vorläufig sicher sein.

Sie verstehen also meine Fragen nicht?

Und wie beschreiben Sie den Begriff „vorläufig“?

Ich vermute nun bemerken Sie selber, dass es demnach keine garantierte „Sicherheit“ gibt, sollten

Ermittlungsbehörden einen verschlüsselten Datenträger vorliegen haben!?

Des Weiteren, sollte man vielleicht auch darüber nachdenken, dass keine Regierung hier protestiert!

Wenn(!) das angeblich so „sicher“ ist, dann müssten doch Regierungen Interesse daran haben, diese

einfach – automatisch – zu benutzende Verschlüsselung zu verbieten?

Bitlocker nutzt zur Verschlüsselung AES und AES konnte bisher noch nicht geknackt werden.

Weder bei 128 noch bei 256 bit Schlüssellänge.

Ob man eine Verschlüsselung AES schon geknackt hat – glaub ich – weiß keiner, weil die Behörden es nicht sofort preisgeben werden.

Theoretisch ist es mit der heutigen Technik möglich, eine AES Verschlüsselung zu knacken. Aber in wie weit sich der gigantische Aufwand lohnt ist die Frage, weil es dauert Monate bis Jahre und benötigt einen Menge Resourcen.

Also wenn du die Verschlüsselung vorher (weil Windows nur 128 Bit als Standard nimmt) auf 256 Bit stellst, dann ist das Knacken der Verschlüsselung fast unknackbar – vorrausgesezt du nimmst keine bekannten Wörter z.B. aus dem Duden oder ähnliches.

Langes Passwort, Sonderzeichen und Zahlen die wenig Sinn ergeben mit einer AES 256-Bit Verschlüsselung, und es sollte nicht mehr knackbar sein in der Zeit, die du auf dem Planeten leben kannst!

Natürlich vorrausgesetzt, auch der Recouvery-Key oder das Passwort ist sicher verstaut, weil am Bildschirm, in einer Textdatei auf dem Rechner oder im MS Konto hinterlegt, gibt nicht ganz so eine Hohe Sicherheit 😂

Nö.

Forscher haben erstaunt festgestellt, das man AES 256 etwas schneller knacken kann als AES 128.

Aber das ist eine theoretische Überlegung, denn dafür sind ca. 2^100 Iterationen nötig.

Also mehr als 1 Quetta.

Ein Rechner, der 1 Mrd. Iterartionen pro Sekunde schafft, der bräuchte dafür 40.196.936.841.331 Jahre, also knapp 2900 mal so lange, wie das Universum derzeit alt ist.

Selbst wenn man die Geschwindigkeit um den Faktor 1 Mio. erhöhen könnte, würde es immer noch 40 Mio. Jahre dauern.

Ergo in der Praxis für sehr sehr lange Zeit selbst für die leistungsfähigsten Supercomputer der Welt unknackbar.

Danke für die aktuellen Infos.

Ich habe mittlerweile auch mitbekommen, (Laut DELL Supportseiten als Lesequelle)

dass man vor einem geplanten BIOS Update (Per Windows Update!)

die Bitlocker Funktion manuell deaktivieren soll.

Hintergrund ist hierbei, dass der im TPM gespeicherte Schlüssel,

dann nicht „unbemerkt“ beim überschreiben und Neustarten gelöscht wird…

Was aber wohl keiner mit bekommt oder als Laie davon überhaupt etwas weiß!

Also – Wie steht das nun mit der Key Sicherung? (Ohne MS Konto!)

Bekommt jetzt jede Partition einen eigenen Schlüssel?

oder „nur die Ganze Festplatte“

bzw. beim PC mit mehreren Platten drinnen?

Da es ja 2 Arten gibt zu Verschlüsseln:

Wie war das – einmal „komplett“ oder nur „was neu dazukommt“

Kann man dafür einen „Passwortmanager seiner Wahl“ benutzen? –> USB-Stick?

Sicherung der „Wiederherstellungsschlüssel“

Danke an moinmoin im Voraus dazu

Aus eigener Erfahrung kann ich sagen, dass gewisse Behörden seinerzeit weder meine mit Bitlocker als auch mit True Crypto verschlüsselten Datenträger knacken konnten. Nach einer gewissen Zeit wurde dies dann auch nicht weiter forciert und das Verfahren eingestellt. Die Datenträger wurden jedoch extrem beansprucht, was letztendlich auch über die smart Werte ersichtlich wurde. Ich habe daraufhin diese auch vernichtet 😀

Sollten Strafbehörden jedoch ein extremes Interesse an einer Person oder den Datenträgern haben, wird vorab ein 1:1 Clone erstellt, welcher im Nachgang auch über viele Monate hinweg bearbeitet wird 😉

gepostet mit der Deskmodder.de-App für Android

Danke für die Info.

Ich überlege mir gerade, wenn jemand regelmäßig Backups von seiner HD/SSD anfertigt und diese dann

wohl hoffentlich auf einem externen Datenträger vorliegen hat…

Die üblichen Hersteller wie Acronis, Macrium, AOMEI usw. bieten ja meist eine AES-Verschlüsselung an.

Nur ist man dann auf deren „Zuverlässigkeit“ angewiesen, denn diese Programme sichern ja ein unverschlüsseltes System …

Ein großes Thema!

Muss nicht aus Beweissischerungsgründen sowieso vorab eine 1:1 Kopie erstellte werden (forensische Kopie). Sobald die Behörde auf den Datenträger zugreift ist dieser doch kompromittiert.

Ich vermute, das wird auch so gemacht.

Insbesondere, wenn die ein starkes Interesse an den Daten haben.

Der original-Datenträger könnte ja auch schon zig Betriebsstunden hinter sich haben und grundsätzlich schon an Ausfallsicherheit eingebüßt haben.

Ja, es wird nur mit der Kopie gearbeitet, weshalb die Aussage von @sleven in der Hinsicht auch Unsinn ist.

Was macht ihr den am PC🤔🤔🤔🤔🤔 also ich habe keine Angst vor der Behörde??????

200 Programme gekauft 60 spiele gekauft, sogar die 5 Song wo ich auf PC habe sind per Amazon gekauft. ^^

Also ich habe ja den Schalter aktiviert von Rufus das er die Bitblock Verschlüsslung nicht ausführt.

ist schlecht bei mir weil hab nur eine 1TB HD wo ich immer mal wider den Speicherplatz mit meinem Partitionsprogramm verändere. beim neuem PC kommen den 4x 4TB SSD rein 1ne für jede Partition.

Ach, es gab auch schon HDs (inkl. Beschlagnahme), nur weil man im falschen Onlinegeschäft (wickelte nebenbei Illegales ab) kaufte oder einen unsouveränen Lokalpolitiker „Pimmel“ nannte.

Und wenn sie erst einmal suchen finden sie fast immer irgendetwas.

Wie ist eigentlich die Performance bei ein System, was von einer Verschlüsselten SSD gestartet wird?

Generell erstelle ich einen Aktuellen Windows11 Stick eh mit Rufus wo die Verschlüsselung beim Setup komplett deaktiviert ist.

Ja, (auch wenn bewiesen ist, dass sie die Lebensdauer einer SSD deswegen nicht verürzt) wirkt sich die Verschlüsselung tatsächlich auf die Leistung aus – das sollte man nicht verheimlichen und sogar stärker als man denkt.

Jedoch Moderne SSDs und CPUs sind so konzipiert, dass sie die Verschlüsselung mit minimaler Verlangsamung verarbeiten. Die meisten Benutzer werden bei der typischen Nutzung keinen Unterschied bemerken. Wenn jedoch Aufgaben ausgeführt werden, die eine hohe Datenträger-E/A erfordern (Eingabe/Ausgabe Durchsatz), wie z.B. bei großen Dateiübertragungen oder beim Ausführen eines Datenbankserver und bei intensiven Spielen, kann es aufgrund der zusätzlichen Arbeitslast beim verschlüsseln und entschlüsseln von Daten im laufenden Betrieb zu Leistungseinbußen kommen.

Ob man diese auch in der Praxis wirklich merkt, vor allem bei den Rechnerleistungen heut zu Tage, bezweifel ich etwas. Das sind meist Messwerte in der Theorie, welche in der Praxis im Millisekunden Bereich liegen.

Oben im Beitrag steht:

>>Die Geräteverschlüsselung auf Ihrem Gerät wird automatisch aktiviert: In diesem Fall wird Ihr BitLocker-Wiederherstellungsschlüssel automatisch in Ihrem Microsoft-Konto oder Geschäfts-, Schul- oder Unikonto gespeichert, bevor der Schutz aktiviert wird. <> bei einer lokalen Installation muss der Schlüssel manuell über die alte Systemsteuerung -> BitLocker Laufwerksverschlüsselung gesichert werden. Denn ohne diesen Key kommt man sonst nicht an die Daten auf der Platte ran. <<

Bedeutet das, dass mir Bitlocker trotzdem die Festplatte verschlüsselt und mir nicht mitteilt wo ich im Falle des Falles meinen Recovery-Key finden kann? Denn die Anzahl der User die so technikaffin sind um zu wissen wie sie an ihren Bitlocker Schlüssel kommen halte ich für sehr überschaubar.

User, die nicht so technikaffin sind, werden Windows 11 auch zwangsweise mit einem MS-Konto installieren.

Mit einem lokalen Account muss man sich selbst drum kümmern.

„Laufwerk-Verschlüsselung“? Dieser Begriff ist mir klar.

Was aber versteht Microsoft unter dem Begriff: „Geräte-Verschlüsselung“?

Weiß das jemand?

Ist das vielleicht das Laufwerk c://?

Geräteverschlüsselung = Betriebssystemlaufwerk

Laufwerksverschlüsselung = alle weiteren angeschlossenen Festplattenlaufwerke

Vielen Dank für die schnelle, klare Antwort, Captain_Chris!

Man hätte es genau so vermuten können,

nix Genaues wußte man aber nicht

Gern geschehen.

Und ja …hin und wieder verursachen die Microsoft-Begrifflichkeiten Kopfschmerzen. Wäre es nicht so, wäre es ja nicht Microsoft.

Wenn ich die verlinkten Microsoft Texte lese wird mir klar: es gibt Zielkonflikte zwischen a)Einfacher Nutzung, b)Hohem Sicherheitsbedürfniss und c)Individueller Konfigurierbarkeit.

So wie ich die Texte lese würde ich denken, dass Microsoft gute Ideen in die Realität umsetzt.

Naja, mein Plan wäre, noch lange bei Windows 10 zu bleiben. Gleichzeitig haben wir aber schon jetzt ein paar Geräte mit Windows 11. Hoffen wir, dass die Software im Laufe der Zeit immer „Zuverlässiger und Besser“ arbeitet. Auf individuelle Backups werde ich trotzdem nicht verzichten…

Auf (individuelle) Backups sollte man NIE verzichten.