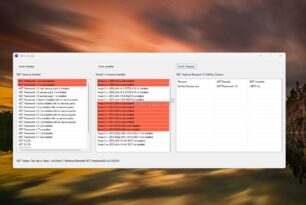

In allen Windows 10, 8.1 und Serverversionen besteht derzeit eine Schwachstelle in Secure Boot, die durch den Bootloader Grub ausgenutzt werden kann. Microsoft arbeitet derzeit daran und hat auch mit der Linux Community einen Workaround bereitgestellt.

„Um diese Schwachstelle auszunutzen, müsste ein Angreifer über administrative Privilegien oder physischen Zugriff auf einem System verfügen, auf dem Secure Boot so konfiguriert ist, dass er der Microsoft Unified Extensible Firmware Interface (UEFI) Certificate Authority (CA) vertraut. Der Angreifer könnte einen betroffenen GRUB installieren und beliebigen Boot-Code auf dem Zielgerät ausführen. Nach erfolgreicher Ausnutzung dieser Schwachstelle könnte der Angreifer weitere Codeintegritätsprüfungen deaktivieren und dadurch das Laden beliebiger ausführbarer Dateien und Treiber auf das Zielgerät ermöglichen.“

Microsoft Surface bietet die Möglichkeit, Secure Boot mit oder ohne vertrauenswürdiger UEFI CA von Drittanbietern zu konfigurieren. Surface-Kunden, die die UEFI-CA von Drittanbietern nicht benötigen, können Secure Boot als „Nur Microsoft“ konfigurieren, um dieses Problem zu mildern. Hier gibt es aber eine Warnung. „Eine Änderung der UEFI Secure Boot-Konfiguration kann die BitLocker-Wiederherstellung und Ausfälle in anderer Sicherheitssoftware auslösen. Stellen Sie sicher, dass Sie BitLocker deaktivieren und Ihren BitLocker-Wiederherstellungsschlüssel zur Verfügung haben, wenn Sie diesen Vorgang ausführen.“

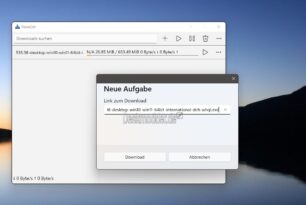

Solange es noch kein Update von Microsoft gibt, kann man ein optionales DBX-Update, welches aber nur in einem begrenzten Umfang getestet wurde verwenden. Dies ist auf der Seite von uefi.org/revocationlistfile verfügbar.

Alle weiteren Informationen dazu findet ihr unter portal.msrc.microsoft.com/ADV200011

Die Sicherheitslücke wird sicher bald geschlossen. Solange ein PC am Netz hängt, solange wird es auch Hacker geben, die sie ausnutzen. Sicherheitslücken werden immer wieder auftreten. Wichtig ist nur, dass sie rechtzeitig erkannt und geschlossen werden.

administrative Privilegien oder physischen Zugriff… also nicht dramatisch

und für nicht Spezis kaum zu bewerkstelligen

Ich stelle mir irgendwie erst mal eine andere Frage:

„Solange es noch kein Update von Microsoft gibt…“ – was hat MS mit meinem Mainboard bzw. Bios / UEFI zu tun ? – DA wird das doch in der Regel ein bzw. ausgeschaltet das Secure Boot. Die sollen bloß die Finger von meinem Rechner lassen – im Bezug auf Secure Boot gab es da schon mal bei den AMD´s so einen „kuriosen Vorfall“ (vielleicht erinnern sich ja einige dran)

– vorsichtshalber schon mal gucken wo ich das „Ersatzbios“ hingepackt habe

Glaube, das bezieht sich auf das Microsoft Surface. Ansonsten bring das Microsoft keine UEFI Updates raus.

Aber andersherum, Windows hätte da keine Probleme, Secure Boot von Windows aus wieder zu aktivieren. Die Schnittstellen dafür existieren. Alles in Windows mit der Endung *.efi läuft nativ auf UEFI Ebene. Das könnte praktisch auch alles direkt im Flash implementiert werden. Im Grunde genommen ist es dem UEFI vollkommen egal, ob es sich nur im Flash befindet oder zum Teil auf externen Datenträgern.

Sowas aber auch – das Wörtchen Surface hab ich doch glatt über lesen

– das Wörtchen Surface hab ich doch glatt über lesen

und so klein ist das Thema dann auch nicht. das Surface ist mobil und insbesondere der Secure Boot schützt das Gerät nach dem Verlust davon unberechtigt mit Boot-Sticks auf das native System zuzugreifen. ich selbst habe einen Stick in dem einzigen physischen Slot der beim entfernen Secure Boot auslöst. Wenn nun Ventoy/Grub mit dem installierten Stick die Tür offner anstatt sie zu schließen (Secure Boot) ist das mehr als blöd. Also am besten nicht verlieren. den durch die Veröffentlichung findet man auch den Wortaround wie man die Lücke ausnutzt.

Soweit ich weiß implementiert Windows in seinen Versionen UEFI Updates was deren CA betrifft. Die notwendigen Funktionen stellt PowerShell bereit, die Sperrliste ist auch schnell aktualisiert, das Problem besteht ja unabhängig vom Surface.