(Original 27.06.2025): Mit Windows 8 hat Microsoft Secure Boot eingeführt. Damals noch so nebenbei und ohne Pflicht. Jetzt hat man eine Information vorab herausgegeben, dass die ursprünglichen Zertifikate auslaufen. Und zwar im Juni 2026, bzw. Oktober 2026.

Um es mal gleich vorwegzunehmen: Wer Windows 10 oder Windows 11 installiert hat, regelmäßig die Windows Updates durchführt und auch Secure Boot aktiviert hat, braucht sich in der Consumer-Version (Home, Pro, Education) keine Gedanken zu machen. Hier wird die Aktualisierung über Windows Update durchgeführt. Ob Secure Boot aktiviert ist, erfahrt ihr über Windows-Taste + R -> msinfo32 und dort der Eintrag „Sicherer Startzustand“. Dieser muss auf Ein stehen. Ansonsten ist diese Funktion im BIOS deaktiviert.

Microsoft hat in dem Beitrag eine gute Erklärung für Secure Boot hinzugefügt.

Secure Boot definiert vertrauenswürdigen Code durch eine Firmware-Richtlinie, die während der Herstellung festgelegt wird. Änderungen dieser Richtlinie, wie das Hinzufügen oder Widerrufen von Zertifikaten, werden durch eine Hierarchie von Schlüsseln gesteuert. Diese Hierarchie beginnt mit dem Platform Key (PK), der normalerweise dem Hardwarehersteller gehört, gefolgt vom Key Enrollment Key (KEK) (auch bekannt als Key Exchange Key), der einen Microsoft KEK und andere OEM KEKs umfassen kann. Die Allowed Signature Database (DB) und die Disallowed Signature Database (DBX) legen fest, welcher Code in der UEFI-Umgebung ausgeführt werden kann, bevor das Betriebssystem startet. Die DB enthält Zertifikate, die von Microsoft und dem OEM verwaltet werden, während die DBX von Microsoft mit den neuesten Widerrufen aktualisiert wird. Jede Entität mit einem KEK kann die DB und DBX aktualisieren.

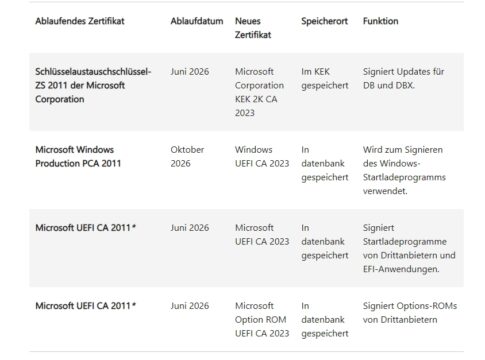

Welche Zertifikate laufen ab?

- Name alt – Ablauf – Name neu

- Microsoft Corporation KEK CA 2011 – Juni 2026 – Microsoft Corporation KEK 2K CA 2023

- Microsoft Windows Production PCA 2011 – Okt. 2026 – Windows UEFI CA 2023

- Microsoft UEFI CA 2011 – Juni 2026 – Microsoft UEFI CA 2023

- Microsoft UEFI CA 2011 – Juni 2026 – Microsoft Option ROM UEFI CA 2023

Microsoft wird diese Updates schrittweise durchführen. Man fängt mit den Home- und Pro-Systemen an und dann ausweiten, bis alle dann über die neuen Zertifikate verfügen. Auf der Seite wurden auch mögliche Fehler beschrieben, die auftreten können. Aber im Normalfall wird alles im „Hintergrund“ ablaufen.

Überprüfen kann man es über PowerShell:

[System.Text.Encoding]::ASCII. GetString((Get-SecureBootUEFI db).bytes) -match 'Windows UEFI CA 2023'

Wird true ausgegeben, ist das neue Zertifikat schon enthalten.

Info:

- support.microsoft.com/windows-secure-boot-certificate-expiration

- support.microsoft.com/windows-devices-for-home-users

Secure Boot FAQ

(Update 16.09.2025): Microsoft hat jetzt noch eine zusätzliche Seite mit den häufig gestellten Fragen zum sicheren Start veröffentlicht.

Dabei wird auch noch einmal klargestellt, dass private Geräte das neue Zertifikat über Windows Update erhalten haben oder erhalten werden. Hier muss man also nicht eingreifen. Microsoft spricht hier von Computern, die von Microsoft verwaltet werden. Werden Computer in Firmen verwaltet, dann muss sich die IT selbst darum kümmern.

- Geräte mit Windows 10 werden die sicherheitsrelevanten Updates über das ESU-Programm erhalten.

- Wird das Zertifikat nicht erneuert, werden auch keine sicherheitsrelevanten Updates für den Boot-Manager oder Secure Boot installiert.

- Zusätzlich gibt es noch Antworten für IT-verwaltete Systeme

Schrittweise Bereitstellung beginnt

(Update 14.01.2026) Mit dem Sicherheitsupdate Januar für Windows 10 und Windows 11 (vermutlich auch für die 26H1) hat Microsoft damit begonnen, die Zertifikate für den Sicheren Start (Secure Boot) zu aktualisieren. Denn die alten Zertifikate laufen ab Juni 2026 aus.

Mit dem Start im Januar, werden jetzt schrittweise die Geräte überprüft, und wenn alles passt, werden die Zertifikate ersetzt. Ihr müsst also nichts weiter unternehmen. Es wird automatisch ablaufen.

In der Release Notes für Januar hat Microsoft diesen Text bereitgestellt

„Ab diesem Update enthalten Windows-Qualitätsupdates eine Teilmenge von hochgradig zuverlässigen Gerätedaten, die Geräte identifizieren, die für den automatischen Empfang neuer Secure Boot-Zertifikate in Frage kommen. Geräte erhalten die neuen Zertifikate erst, nachdem sie ausreichend erfolgreiche Update-Signale gezeigt haben, wodurch eine sichere und schrittweise Bereitstellung gewährleistet wird.“

Windows 11 Tutorials und Hilfe

- In unserem Windows 11 Wiki findet ihr sehr viele hilfreiche Tipps und Tricks.

- Falls ihr Fragen habt, dann stellt diese ganz einfach bei uns im Forum.

- Installationsmedien: Aktuelle Windows 11 ISOs findet ihr hier: 25H2 26200, oder 24H2 26100. Ansonsten immer in der rechten Sidebar.

- Windows 11 neu clean installieren Tipps und Tricks.

- Windows 11 auch ohne TPM und Secure Boot installieren.

- Windows 11 mit lokalem Konto auch Offline installieren.

- Windows 11 Inplace Upgrade Reparatur oder Feature Update.

- Automatisch anmelden Pin entfernen Windows 11.

- Alle Beiträge zu Windows 11 im Blog findet ihr über diese Seite. Wobei auch alle anderen Artikel interessant sein können.

Bei meinem Acer Notebook mit der aktuellesten Windows 11 Version ist der Eintrag „Sicherer Startzustand“ nicht zu sehen bzw. zu finden.

Windows + R und dann msinfo32

Danke!

Habs korrigiert.

„Sicherer Startzustand“ finde da nicht.

Ich weiß aber, dass ich das im BIOS aktiviert habe.

Bei mir ist auch nix davon zu sehen: auf altem Notebook und auf nicht mehr jungem Desktop (beide noch Win10).

(Ist das vielleicht die Quelle MS-Pfuschdienst gewesen?)

Übrigens: Bei mir ist Secure Boot seit längerem abgeschaltet, denn sonst würde er nicht mehr booten!

Und das ist so seit RAM-Erweiterung auf 16 GB … (any idea?)

— Sehe hier gerade von juergen für Win11: msinfo32.. danke, gilt auch für Win10. Und hier steht dann entsprechend „Sicherer Startzustand = Aus“.

Damit verschiebt sich bei mir das Thema auf : warum muss ich Secure Boot ausgeschaltet lassen..

Habs gerade unter W11 auch nachsehen wollen:

gockeln bringt :: “ msinfo32 “ muss ausgeführt werden

-> sollte im Artikel-Text geändert werden

( für W10 auch ??? -> weiss nich )

mfg juergen

Guten Tag,

Das KEK Zertifikat ist notwendig, um DB und DBX zu aktualisieren.

KEK sozusagen die Erlaubnis für das Update von DB und DBX.

Das KEK Zertifikat läuft aber auch ab.

Wie wird das KEK Zertifikat aktualisiert? Passiert das automatisch über Windows Update oder muss man das selbst manuell machen?

Vielen Dank?

https://github.com/cjee21/Check-UEFISecureBootVariables

Perfekt. So weit interessant. Aber Update KEK nicht gefunden. Nur Update DB, DBX.

Aber das geht ja über Windows Update.

Hab mal auf die Schnelle rumgeklickt. Die Informationen sind ja gewaltig.

Das stand z. B. bei Microsoft:

Hinweis

Das Microsoft Corporation KEK CA 2011-Zertifikat wird im Jahr 2026 ablaufen. Für das neue Microsoft Corporation KEK CA 2023-Zertifikat müssen alle OEMs Updates erstellen, signieren und an Microsoft übermitteln. Auf diese Weise kann Microsoft marktübliche Geräte mit dem neuen Microsoft KEK-Zertifikat aktualisieren, damit Systeme auch nach 2026 weiterhin DB- und DBX-Updates erhalten. Anweisungen und Begleitmaterial für Tests finden Sie unter https://aka.ms/KEKUpdatePackage

Mit dem KEK Zertifikat wird ja lustig.

Wird Win 11 Iot Enterprise Ltsc auch über Update versorgt oder ist manuelles Handeln erforderlich?

Blöde Frage das Problem existiert ja auch auf allen Server Systemen. Wie geht MS hier vor bei Virtualisierung und so? Wir haben Vmware Esxi am laufen wo einige Server 2019 Secure Boot aktiv haben und derzeit noch funktionieren.

Habe bei mir Win 11 installiert, aber mein UEFI Bios hat kein Secure Boot ,es ist von 2014.Was muss ich machen? Startet dann irgentwann mein Win nicht mehr?

danke

Wenn du Windows 11 so installiert hast, brauchst du dir keine Gedanken zu machen.

Wichtig ist TPM, nicht Secure Boot.

Habe gelesen, dass sogar Probleme mit Grafikkarten entstehen können.

Nvidia GOP für uefi mit MS Zertifikat CA 2011 signiert .

Kein Start mehr wegen Secure Boot.

Ich werde mal Asus fragen, ob neues vbios kommt.

Das Ablaufen eines Zertifikates macht normalerweise keine Probleme, da Signaturen auch einen signierten Zeitstempel haben und damit überprüft werden kann, ob das Zertifikat zum Signaturzeitpunkt gültig war.

Problematisch wird es erst, wenn das alte Zertifikat gesperrt oder gelöscht wird. Das wird Microsoft aber hoffentlich nicht machen.

Nach dem Aufschrei, als bekannt wurde, dass Windows 11 24H2 nicht mehr auf Systemen älter als etwa 2008 laufen würde (kein SSE4.2), kann ich mir nicht vorstellen, dass Microsoft einfach so alle PCs älter als 2024 unbrauchbar machen würde.

Wobei ich immer noch nicht verstehen kann wer sich Windows 11 (oder sogar schon Windows 10) auf einem ur-uralt PC ohne SSE 4.2 von vor 2008 antun will.

will auch nicht wissen wie ein Windows 10/11 auf einem so 17 jahre alten pc läuft.

Ich Zitiere wie folgt;

NVIDIA Official Tools

NVIDIA provide tools to update GOP, these don’t change the vBIOS version:

v1.1 – https://www.nvidia.com/content/DriverDownloads/confirmation.php?url=/Windows/uefi/firmware/1.1/NVIDIA_DisplayPort_Firmware_Updater_1.1-x64.exe&firmware=1&lang=us&type=Other (states DisplayPort but is GOP)

v1.2 – https://www.nvidia.com/content/DriverDownloads/confirmation.php?url=/Windows/uefi/firmware/1.2/NVIDIA_UEFI_Firmware_Updater_1.2-x64.exe&firmware=1&lang=us&type=Other

v 2.0 – https://www.nvidia.com/content/DriverDownloads/confirmation.php?url=/Windows/uefi/firmware/2.0/NVIDIA_UEFI_Firmware_Updater_2.0-x64.exe&firmware=1&lang=us&type=Other

UEFI GOP updaters that will a) scan for a supported GPU then b) if a GOP update for the supported GPU is found, ask if you wish to update. GPU support varies so check each version e.g. start with latest v2.0 and work down to v1.1 – stop once a UEFI GOP update is found.

Zitat/ ende.

Quelle;

https://old.reddit.com/r/nvidia/comments/1n1jroi/psa_secure_boot_2026_june_cert_expiry_can_block/

Gruß Fred.

Ja, das kann noch interessant werde, Aber so ganz habe ich das mit dem Zertifikat für Option-ROMs noch nicht verstanden und was genau Secure Boot mit in dem abgelaufenen (nicht blockierten) Zertifikat macht. Aber wenn es damit Probleme geben sollte, dürfte das sämtliche Hardware betreffen, welche über ein UEFI Option-ROM verfügen.

mögen die Spiele beginnen 😁

gepostet mit der Deskmodder.de-App für Android

Mein UEFI GOP für Secure Boot ist hiermit signiert: UEFI Signer(s) : Microsoft Corporation UEFI CA 2011 — Aber das läuft ja auch ab. Wird es auch blockiert (DBX)?

Ist UEFI Option-ROM dann was anderes? Ich denke ja.

Ich habe auf meinem Hardware „Vorkriegs-PC“ die 25H2 Version am laufen. Windows 11 wurde mit Rufus installiert. Mein „Secure Boot State“ unter msinfo32 meldet mir ein „Unsupported“. Ist dann Mitte/Ende 2026 Schicht im Schacht…?

Wenn du kein Secure Boot hast, wird da auch nichts aktualisiert. Also kein Schicht im Schacht.

Vielen Dank für die rasche Info

Bei mir ist Secure Boot deaktiviert. TPM ist vorhanden(einstellt im Bios) und wird auch in Geräte-Manager gelistet. Schätze mal,das ich keine Probleme haben werde,mit den Zertifikaten.

Rechner von 2022, neues Motherboard, neuer Prozessor, neue Speicher, neue Festplatte.. und schon geht das Spielchen wieder los. Secure boot certificates „false“. PCA 2011, UEFI CA 2011.

Kann ich diese neuen 2023-er Zertifikate nicht manuell ins BIOS laden? Warum wird das von MS nicht als Download mit Workaround/Routine angeboten? Zeitweise lief Rechner default „ohne“ Secure Boot und hat so das Update verschlafen, das eine Routine bereitstellte. Jetz hab ich das Problem.

Abwarten. Das Update erfolgt mit den Sicherheitsupdates am Patchday. Allerding geschieht das, aus welchen Gründen auch immer, nicht automatisch. Kann an BitLocker liegen, am TPM 2.0 oder das UEFI unterstützt das nicht oder blockiert es. Microsoft äußert sich dazu nicht so genau. Aber im Moment ist das auch noch egal, ob das CA 2023 eingetragen ist oder nicht. CA 2011 und CA 2023 laufen parallel. Auf eigenes Risiko kann Du es manuell versuchen:

https://support.microsoft.com/de-de/topic/verwalten-der-windows-start-manager-sperrungen-f%C3%BCr-%C3%A4nderungen-des-sicheren-starts-im-zusammenhang-mit-cve-2023-24932-41a975df-beb2-40c1-99a3-b3ff139f832d

Allerdings würde ich zur Zeit noch den Punkt 3 (Aktivieren Sie die Sperrung) auslassen, außer Du bist mit der Erstellung von ISOs mit dem neuen Bootmanager vertraut. Dieser Punkt wird derzeit auch noch nicht automatisch durchgeführt.

ooooh ich mache mir Sorgen.

Vielen Dank für die Informationen!

Leider bekomme ich bislang noch die Meldung „false“.

Diese Fehlermeldung habe ich seit Mitte Oktober.

„Die Zertifizierungsstelle/Schlüssel für den sicheren Start müssen aktualisiert werden … /1801“

Microsoft schreibt zur Meldung 1801: „Dies ist ein Informationsereignis, das angibt, dass auf dem Gerät die erforderlichen neuen Zertifikate für den sicheren Start auf die Firmware des Geräts angewendet wurden.“

https://support.microsoft.com/de-de/topic/updateereignisse-f%C3%BCr-sichere-startdatenbanken-und-dbx-variablen-37e47cf8-608b-4a87-8175-bdead630eb69

Die Meldung „false“ verstehe ich daher nicht ganz.

Benötige ich evtl. ein Microsoft-Konto oder wird auch bei einem lokalen Konto das Zertifikat aktualisiert?

Fragen über Fragen …

Ich habe das neulich „zu Fuß“ gemacht.

1) Powershell als Admin starten und folgende Abfrage eingeben:

2) wenn das Ergebnis „false“ (neues CA2023 noch nicht im UEFI) ist, dann:

3) 2x reboot

Danach kann man nochmal Schritt 1) ausführen und prüfen, ob nun „true“ ausgegeben wird.

Vielen Dank Maria! Der Weg hat es funktioniert. 👍

Der 1801 dürfte aber wieder kommen. Der hängt an irgendwas anderem. Bei mir ist „Windows UEFI CA 2023“ auf den Testsysteme installiert, aber bekomme dennoch den 1801. Muss man wohl abwarten, bis Microsoft das regelt.

Stimmt, da ist er wieder, der gute 1801😗. MSI hat zwar seit August ein neues Bios Update aber das wird wohl dann auch nichts bringen, schätze ich zumindest. Dann warte ich mal mit.

Zertifikat : true

UEFICA2023Status : NotStarted

WindowsUEFICA2023Capable : 1

Die Zertifizierungsstelle/Schlüssel für den sicheren Start müssen aktualisiert werden. Diese Gerätesignaturinformationen sind hier enthalten.

DeviceAttributes: BaseBoardManufacturer:Micro-Star International Co., Ltd.;FirmwareManufacturer:American Megatrends Inc.;FirmwareVersion:1.C2;OEMModelBaseBoard:MPG Z390 GAMING PRO CARBON (MS-7B17);OEMManufacturerName:Micro-Star International Co., Ltd.;OSArchitecture:amd64;

BucketId: dd76e57e3657524695f15c34b39980cb88fe572b314df1da0cca6af26eed4793

BucketConfidenceLevel:

UpdateType: 0

HResult: Der Vorgang wurde erfolgreich beendet.

WindowsUEFICA2023Capable : 1 bedeutet, dass das ‚Windows UEFI CA 2023‘ installiert ist, aber der dazu passende Bootamanger nicht. Der verwendet bei Dir noch das alte CA 2011. Der Bootmanager sollte damit aktualisiert werden:

Set-ItemProperty -Path „HKLM:\SYSTEM\CurrentControlSet\Control\SecureBoot“ -Name „AvailableUpdates“ -Value 0x100

Start-ScheduledTask -TaskName „\Microsoft\Windows\PI\Secure-Boot-Update“

Das klappt aber leider nicht immer. Warum, weiß ich leider auch nicht.

Einen Versuch war es wert, daher nochmals vielen Dank!

Wie du schon schriebst, es besteht kein Grund zur Panik.

Einfach mal Abwarten ob die nächsten Updates es regeln.

Ich habe z.Zt. meinen alten Big-Tower (AMD-CPU mit Asus Mainboard – Bios von 2016) mal wieder „reaktiviert“.

Laut msinfo32 hatte ich keinen sicherern Startzustand. Habe dann es „zu Fuß“ wie @Maria gemacht, hatte danach aber immer noch ein False ausgegeben bekommen, erst als ich DEINEN Post mit

Set-ItemProperty -Path „HKLM:\SYSTEM\CurrentControlSet\Control\SecureBoot“ -Name „AvailableUpdates“ -Value 0x100

benutzt hatte, funktionierte dass dann mit einem entsprechendem TRUE in der Ausgabe

Da bist Du bestimmt in der Zeile verrutscht:

Ereignis 1801: „Dies ist ein Fehlerereignis, das angibt, dass die aktualisierten Zertifikate nicht auf die Firmware des Geräts angewendet wurden.“

Das Update konnte bei Dir nicht durchgeführt werden, warum auch immer. Aber das System scheint im Moment etwas fehlerhaft zu sein, da auch die manuelle Installation der Updates nach Anleitung von Microsoft nur bedingt funktioniert. Hier endet der Versuch mit „UEFICA2023Error=0x80070002“. In Windows 10 kann der Bootmanager nicht aktualisiert werden und in Windows 11 scheitert es am Zertifikat „Microsoft UEFI CA 2023“. Der Versuch endet immer mit „Datei nicht gefunden“.

Die Fehlermeldung ID 1801 wir in eine 1808 gewandelt, wenn das BIOS vom betreffenden Label aktualisiert ist. Bei unseren 2 Test HP‘s (BIOS Update seit 09.2025) hatte beides: MS & HP gut funktioniert. Die Geräte melden nun ID 1808. Arbeiten mit Cert 2023 und (neuen) sicheren Boot. Acer wird die BIOS im ersten Quartal 2026 aktualisieren. Wobei nicht alle Generationen bei Acer & HP aktualisiert werden.

Hallo, ich hab mal den Befehl von oben eingegeben und bei mir kommt „True“ heraus. Win 11 Pro 25/2!

Ja, in Windows 11 25H2 wurden alle Zertifikate eingespielt (außer die für DBX) und auch der Bootmanager aktualisiert. „UEFICA2023Status“ steht auf „Updatet“ und „WindowsUEFICA2023Capable“ ist auf „2“. Hier hat alles weit geklappt. Bei den anderen VErsionen klappt das gerade nicht so ganz, kann nur den Grund dafür nicht finden.

Die beiden Keys stehen hier:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\ServicingBei „UEFICA2023Status“ steht bei mir „not startet“ und „WindowsUEFICA2023Capable“ ist auf „2“.

„not startet“ bedeutet, das ein Update ansteht, aber nicht ausgeführt wird. Die „2“ ist in Ordnung. „Windows UEFI CA 2023“ ist installiert und der neue dazu passende Bootmanager wird verwendet.

Bei meinem neuen Lenovo kommt der Fehler 1801:

UEFICA2023Status: In progress, 22 .Frage: wie mache ich daraus „Aktiv“ oder so ähnlich?

WindowsUEFICA2023Capable: 4

Einen key UEFICA2023Error gibt’s bei mir nicht.

Gleichzeitig bricht ein Bios-Update regelmäßig mit einem Flash-Fehler ab. Vielleicht hängen die beiden Phänomene zusammen?

Kannst Du mir bitte eine Empfehlung geben.

Danke, Uli

Na dann ist alles klar, Dankeschön @DK2000!

Guten Abend.

Einmal eine dumme aber wichtige Nachfrage. Wie wäre es, würde MS einmal keine CA mehr ausgeben und diese ablaufen, wären dann alle Windows-Rechner nicht mehr startbar?

Hallo,

ich habe versehentlich in meinem Asrock UEFI die Secure Boot Zertifikate gelöscht und dann neu intalliert aber nun startet mein Windows 11 25h2 nicht mehr wenn ich secure boot aktiviere.

Was kann ich tun?

In meinen UEFI ist secure Boot aktiv msinfi32 sagt aber ne ist. Bin mal gespannt wie das noch so abläuft

gepostet mit der Deskmodder.de-App für iOS

@moinmoin

Hallo,

zwei der von MS veröffentlichten Zertifikatnamen wurden geändert.

reason: typo caused by MS

siehe Change-log v. 10.11.2025 auf der von dir verlinkten MS-Seite

Dein Foto mit der Tabelle der Zertifikate ist vom Juni 2025, daher sind deine Infos auf dem Foto nicht korrekt. Ob im Artikel falsche Namen stehen, habe ich jetzt nicht geprüft.

Egal wo man im Netz sucht: Alle verbreiten noch immer die Schreibfehler

Es wäre in der Tat angebracht nicht nur in diesem Artikel die Korrekturen zu benennen, sondern einen eigenständigen Artikel mit passender Überschrift zu veröffentlichen, der Microsofts Schreibfehler ins dringend erforderliche Rampenlicht stellt.

Die Zertifikate selbst hatten sicherlich keine Namensänderung, denn wie MS schreibt, handelt es sich um einen Übetragungsfehler (typo) im MS Artikel. Und wer mit powershell nach falsch geschrieben Namen sucht … wir wissen was die Konsequenz ist.

Niemand hat bisher über die typos explizit berichtet, obwohl das MS im November bekannt gab.

Hab es mal geändert inkl. Bild. Danke dafür.

Aber das reicht auch. Nur weil Microsoft ein Tippfehler unterläuft, muss man die ja nicht gleich an den Pranger stellen.

Da gehts doch nicht um MS+Pranger, sondern dass die Falschinformationen im Netz endlich flächendeckend beseitigt werden.

Sind sie jetzt ja. Bei uns jedenfalls, dank dir.

Du hast jetzt aber ohne jede Zusatzinfo deinen Abschnitt „Welche Zertifikate laufen ab?“ geändert.

Evtl. haben sich Leute aus deinem Abschnitt die falschen Namen kopiert oder das alte falsche Bild.

Hm… über diesen Weg wird den Leuten sicherlich nicht klar, dass sie mit falschen Infos arbeiten bzw. dass sie auf die Typos achten müssen.

es gibt übrigens typos auf den beiden von dir verlinkten MS Seiten mit zudem unterschiedlichen Schreibfehlern.

Also ich hab heute das 25H2 Jänner Kumulative Update eingespielt und bei mir wird bei der Überprüfung immer noch „false“ angezeigt.

Dann bist du noch nicht dran, oder alles korrekt, damit das neue aktiviert werden kann.

Das ist bei mir auch so.

Habe vor ein paar Monaten das aktuelle BIOS-Update für mein ASUS-Board geflasht.

Wenn ich im BIOS nach den Keys suche, werden mir viele verschiedene Schlüssel angezeigt.

Leider kann ich aber keine Details anzeigen lassen. Ich sehe also nicht, welche Keys schon im BIOS installiert sind.

Es soll aber auch Möglichkeiten geben, den neuen notwendigen Key manuell im BIOS zu installieren.

Es gibt wohl Keys über GitHub zu beziehen.

Mal sehen, wie es weitergeht und ob wir noch über das MS-Update neue Keys erhalten.

Dazu muss übrigens u.a. die Telemetrie eingeschaltet sein.

Interessant wäre ja was das bedeutet für Systeme mit deaktiviertem Secure Boot sowie TPM, über den offiziellen Weg, nach Installation sowie von vorneherein beispielsweise mit einem Ventoy-Stick gebootet und Installiert unter anderem auf nicht unterstützter Hardware.

„true“ sagt er mir auf dem Hauptrechner, das ändert doch aber nix am Bios/(U)EFI selbst ?

mfG

Nein. Es geht zum Beispiel darum, dass man dann nicht mehr von einer alten ISO installieren kann, die kein neues Zertifikat besitzt. (Daher auch der Hinweis in Rufus seit paar Monaten).

Achso, naja wenn es nur das ist

mfG

Für diejenigen, die den TPM WMI 1801 Fehler in der Ereignisanzeige finden, sei gesagt, dass dieser bei meinem MSI B550 A-Pro seit dem letzten Beta Bios Update nicht mehr auftaucht, da hier die entsprechenden Zertifikate eingebunden wurden.

7C56vAL1(Beta version)

Beschreibung:

– Improved security by updating TPM firmware for better game compatibility.

Im Moment sieht es so bei mir aus (siehe Links). Scheint alles soweit vorbereitet zu sein, wenn ich mich nicht täusche. Ist allerdings manuell getriggert worden. Ereignis-ID 1808. Interessant wird es mit den VBios von dedizierten Grafikkarten, denn die müssten ja auch aktualisiert werden, da sie ebenfalls ein Stück vom Secure Boot Kuchen sind.

https://www.directupload.eu/file/d/9164/r9fzxkry_jpg.htm

https://www.directupload.eu/file/d/9164/h63zfflm_jpg.htm

Wie lautet der Befehl, um das anzuzeigen (siehe dein 1. Link)

Hier bei Github

https://github.com/cjee21/Check-UEFISecureBootVariables?tab=readme-ov-file

die zip-Datei runterladen

https://github.com/cjee21/Check-UEFISecureBootVariables/archive/refs/heads/main.zip

entpacken und die „Check UEFI PK, KEK, DB and DBX.cmd“ als Admin ausführen. Alles weitere im Text dort (kann man übersetzen lassen).

Mein Gaming Laptop von Acer ist 6 Jahre alt. Momentan läuft er stabil mit Windows 11Home 25H2 26200.7623

Ich stelle mir die Frage ob ich über Windows Update die neuen Zertifikate erhalte? Von Acer wird wohl kein neues Bios Update bereitgestellt. Das letzte ist von 2022! Der Test über Power Shell ergab: false. In der Ereignisanzeige finde ich den Fehler: TPM WMI 1801

Vielen Dank für Antworten.

Das sollte alles über Windows Update passieren. War jetzt ja erst der Start.

Vielen Dank für die hilfreiche Antwort.

Hallo,

da lächele ich müde…:-) Mein Acer Aspire XC-710 unterstützt den sicheren Startzustand nicht und bootet im Legacy-Modus…Ergo ist das wurscht ob irgendwelche Zertifikate ablaufen

Wenn ich bei mir = 26200.7623 checke, dann steht bei Secure Boot State „Off“.

Muss ich mir da Gedanken mache?

Zwei Möglichkeiten. Entweder Dein PC hat die Funktion Secure Boot nicht oder es ist ausgeschaltet. Wenn es nur ausgeschaltet ist oder es nicht existiert, brauchst Du Dir keine Sorgen machen, das bestrifft nur aktive Systeme. Falls Du es einschaltest (falls vorhanden im Bios / UEFI), dann sollten die Parameter im Laufe der Zeit per Windows Update automatisch aktualisiert werden. Evtl. gibt es sogar ein Bios Update für Dein Board.

Das sind so die Feinheiten die mein Computer Wissen übersteigen. Ich hab in diesem Desktop vor kurzem Hardware erneuert, jetzt läuft da ein ASRock 550 MoBo und eine 5 550 Cpu, Die dazu gehörige Software inkl Chipset wurde installiert. Also war ich jetzt überrascht, dass das nicht aktiviert ist…. Kann natürlich daran liegen, dass ich noch nie einen Grund hatte um um meine Security Angst zu haben, aber des öfteren feststellen musste, dass die Software die MEINEN Zwecken dient, wegen einer der „Hilfen“ die uns MS angedeihen lässt, nicht mehr funktioniert…. Kann schon sein, dass ich es nicht aktiviert habe…

Was kann denn in diesem Fall passieren, und was passiert (lt. MS) dann nicht?

Wenn bei Deinem System Secure Boot deaktiviert bleibt, so wie es jetzt ist (und ein B550 Board hat Secure Boot Funktion), dann wird für Dich gar nichts passieren. Secure Boot deaktiviert >>> kein MS Update der Keys, aber Verzicht auf Secure Boot, PC bootet ohne Secure Boot. Secure Boot aktiviert (am besten noch mit aktuellsten Bios) >>> die nötigen Updates werden von MS eingespielt, PC wird booten mit den neuen Keys. Es kann ja auch nicht von jedermann verlangt werden, dass man hier Herr der Materie ist. Die meisten User weltweit wissen gerade einmal, wie man Maus und Tastaur verwendet (nicht böse gemeint), daher muss dies alles automatisch im Hintergrund über die Bühne gehen. Hier ist halt ein Forum für die Spezies, die sich damit beschäftigen.

Danke für diesen Teil der Info… Ich hab seit sehr vielen Jahren Probleme mit einer Firma wie MS, die in meine Computer Nutzung eingreift. Ich versuche daher jedes Betriebssystem so einzustellen, dass dies so wenig wie möglich passiert, zB die Telemetrie. Gegen deren sogenannten „Verbesserungen“ und „Hilfen“ bin ich, wie sehr viel andere, allergisch geworden, und die Zusammenarbeit mit Figuren wie Altmann haben das noch bestärkt…

Ich weiss und entscheide selber was ich nutze, und wenn MS mir mitteilt, dass ich bestimmte Apps nicht mehr nutzen kann, weil deren Certificate abgelaufen ist, dann ist es genau das, was ich bei solchen „Verbesserung“ befürchte.

Es gibt jede Menge Apps die so alt sind, dass sich der Hersteller nicht mehr drum kümmert, die aber noch problemlos und SICHER funktionieren. Was also kann passieren, ohne dieses Secure boot, von dem sich früher oder später, wie immer, herausstellen wird, dass auch dies letztlich KEIN Secure Boot ist?

Deine Frage zum Schluss ergibt irgendwie keinen Sinn. Ich hoffe Du verstehst, was genau Secure Boot ist. Ansonsten bitte schaue bei Google danach. Was passieren kann, je nach Situation, habe ich in meinem vorigen Post dargestellt.

naja… wenn ich mich recht entsinne, war dies genau das, was ich in meiner ersten Frage wissen wollte..

Welches der Certifikate mussd denn erneuert werden? Alle?

0x0040 (Windows UEFI CA 2023)

0x0800 (Microsoft UEFI CA 2023)

0x1000 (Microsoft Option ROM UEFI CA 2023)

0x0004 (Microsoft Corporation KEK 2K CA 2023)

0x0100 (Mit Windows UEFI CA 2023 signierten Boot-Manager aktivieren)

Eigentlich werden all aktualisiert. Kann man mit 0x5944 zusammenfassen. Aber im Moment klappt das nicht unbedingt immer mit jedem UEFI. Teilweise ist erst ein UEFI-Update vom Hersteller notwendig.

Ich kümmere mich aber nicht mehr groß darum. Bei mir hat das automatisch nur in einer VM geklappt. Dort wurden alle Zertifikate einschließlich aktueller DBX aktualisiert. Geperrt wurde noch nichts. In den anderen VMs und auf dem Tablet klappt das aber nicht. Wobei beim Tablet sehe ich schwarz. Glaube nicht, dass ich für ein fast 10 Jahre altes Tablet noch ein UEFI-Update bekomme.

ok, bis auf das KEK habe ich alle aktualisiert bekommen….

Wichtig ist ja das man die iso erneuert und die Sticks updatet.

Ich habe ja win 11 canary und Winserver 2025 DC normal und next version und Todo Backup home, da geht jedes neue iso gleich auf den ventoy ssd Stick.

Muss also nur schauen das Ventoy immer aktuell ist, die anderen iso werde auch alle Monat mal geschaut obs neue Versionen gibt.

Ps:

An Hiren’s BootCD PE bitte mal erneuern. 😁

Update der zulässigen Signaturdatenbank (DB) für sicheren Start, erfolgte heute plötzlich … Installation erfolgreich

kam etwas unerwartet, weil der Rechner plötzlich neu startete und ein Update erefolgte, war unter weitere Updartes dann verzeichnet

und die Prüfung via powershell ja schon positiv /true) ausgab …

Mal eine doofe Frage: bleiben die Zertifikate eigentlich nach einem CMOS Reset erhalten oder lädt das Board dann die default Zertifikate rein?

ist ja ne Batterie verbaut also nein.

ja, schon klar, wenn die Batterie dann mal leer ist und das Board stromlos war sind die Zertifikate weg?

Nein, die sind im NVRAM, also nichtflüchtigem RAM hinterlegt im BIOS Chip selber. Batterie leer, kein Problem.

Auch bei mir kam nun gerade das

„Update des zulässigen Schlüsselaustauschschlüssel (Key Exchange Key, KEK) für sicheren Start“

Wurde erfolgreich installiert und neu gestartet.

Ist im Updateverlauf unter „Weitere Updates“ zu finden und hat keine KB- oder sonstige Nummer.

Sieht so aus, als wenn es derzeit vermehrt und wieder einmal in Wellen verteilt wird.

Weiss denn jemand was konkret passiert wenn man die Zertifikate nicht updated und Tag X gekommen ist? Habe nämlich grad ein Mod-BIOS auf dem LAptop mit alten Zertifikaten, Secure Boot aus, weils sonst nicht läuft, auch keine Chnace das so mal zu updaten auf die neuen Zertifikate. Soltle ich mal auf die Idee kommen wieder ein originales BIOS zu wollen, sind dort auch die alten Zertifikate drin bisher und was passiert dann Ende 2026? Kein Botten möglich, nur keine Installation von alten ISOs möglich, was genau?