Erinnert ihr euch noch an Spectre und Meltdown 2022? Damals konnte man mithilfe von PowerShell und SpeculationControl prüfen, ob der Rechner abgesichert ist. 2023 kam dann noch ein Update und jetzt zwei Jahre später wurde das PowerShellskript erweitert.

Auf GitHub wurde das Skript schon vor einer Woche aktualisiert. Jetzt folgt auch das Update in der PowerShell Gallery. Für die Kontrolle auf Anfälligkeiten sind fünf CVEs hinzugefügt worden. (Die Links dazu hab ich mal „wahllos“ aus Google hinzugefügt).

- BHB CVE-2022-0001 CVE-2022-0002

- BranchConfusion/Retbleed CVE-2022-23825

- GDS (Gather Data Sample) CVE-2022-40982

- SRSO (Speculative Return Stack Overflow) CVE-2023-20569

- Divide By Zero CVE-2023-20588

- RFDS (Register File Data Sampling) CVE-2023-28746

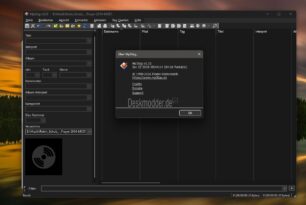

SpeculationControl 1.0.19 ausführen

Die Nutzung ist ebenso, wie schon bei den letzten Versionen.

- PowerShell oder Terminal mit PowerShell öffnen

- Falls noch nicht geschehen: Set-ExecutionPolicy RemoteSigned -Scope Currentuser Anfrage mit Y bestätigen

- Install-Module -Name SpeculationControl eingeben, Enter drücken und die Anfrage mit Y bestätigen

- SpeculationControlSettings eingeben und Enter drücken. Ihr erhaltet dann die Informationen zu den einzelnen Anfälligkeiten und ob ihr abgesichert seid.

- Zum Schluss RemoteSigned wieder sperren Set-ExecutionPolicy Restricted -Scope Currentuser Mit Y bestätigen

Infos

- github.com/SpeculationControl

- powershellgallery.com/SpeculationControl/

- Erklärungen (noch nicht aktualisiert): support.microsoft.com/understanding-speculationcontrol-powershell-script-output

Danke an gur_helios für den Hinweis.

Windows 11 Tutorials und Hilfe

- In unserem Windows 11 Wiki findet ihr sehr viele hilfreiche Tipps und Tricks.

- Falls ihr Fragen habt, dann stellt diese ganz einfach bei uns im Forum.

- Installationsmedien: Aktuelle Windows 11 ISOs findet ihr hier: 23H2 22631, oder 24H2 26100. Ansonsten immer in der rechten Sidebar.

- Windows 11 neu clean installieren Tipps und Tricks.

- Windows 11 auch ohne TPM und Secure Boot installieren.

- Windows 11 mit lokalem Konto auch Offline installieren.

- Windows 11 Inplace Upgrade Reparatur oder Feature Update.

- Automatisch anmelden Pin entfernen Windows 11.

- Alle Beiträge zu Windows 11 im Blog findet ihr über diese Seite. Wobei auch alle anderen Artikel interessant sein können.

SpeculationControl 1.0.19 prüft den PC auf weitere Anfälligkeiten

Hat super geklappt.

Aber was fange ich jetzt mit den Meldungen an?

Was nutzt es mir, wenn ich dies nun weiß?

Hardware is vulnerable to speculative store bypass: True

Kann ich selber etwas tun, um dieses Scheunentor zu schließen?

Windows OS support for rogue data cache load mitigation is enabled: False

Wie aktiviere ich das?

Sind nur ein paar Beispiele, aber ein ausführliches Tut oder Anleitung wäre schon nicht schlecht.

Nachtrag!

Die Seite von MS ist auch nicht besonders erhellend!

Es wird zwar so ein paar Sachen erklährt, aber nicht, was man tun kann.

wollte erst nicht klappen. Dann alte Anleitung noch mal zu Rate gezogen. Jetzt geht es wieder:

1. Set-ExecutionPolicy RemoteSigned -Scope Currentuser (mit „Yes“ beantworten)

2. Import-Module SpeculationControl

3. Get-SpeculationControlSettings

4. Set-ExecutionPolicy Restricted -Scope Currentuser (mit „Yes“ beantworten)

Jap… genau.

Gilt allgemein, dass „-ExecutionPolicy RemoteSigned -Scope Currentuser“ (mit „Yes“ bestätigen) zugelassen werden muss. Viele Anwender belassen es hinsichtlich der Bequemlichkeit auch so, ohne wieder „Set-ExecutionPolicy Restricted -Scope Currentuser“ (mit „Yes“ bestätigen) zu setzen oder sind sich gar nicht bewusst, dass es aktiv ist. Beispielsweise muss der Schritt auch bei der Ausführung von Fido vollzogen werden, damit das Script auch anstanslosläuft.

Weiss… ist für den User ein wenig umständlich oder gar nicht bekannt.

Habs mal hinzugefügt. Hatte ich gar nicht mehr dran gedacht.

Wieso gibt es da keine gescheite GUI das man da sich nen Ast abbrechen muss in nem Terminal oder PowerShell ?

„PowerShell oder Terminal mit PowerShell öffnen“ vermutlich sollte es heissen „… mit Administratorrechten öffnen “ ?

Eine PowerShell oder ein Terminal mit einer Powershell öffnen, macht irgendwie nicht so wirklich Sinn

mfG

Terminal mit PowerShell öffnen macht schon Sinn, wenn man die Eingabeaufforderung als Standard gesetzt hat.

ja schon , aber einfach nochmals lesen, am schluss sollte es doch heissen mit Administratorrechten starten, das die PowerShell das dann durch die Eingabeaufforderung (CMD) übernimmt ist natürlich logisch.

Der Screenshot verrät es ja auch schon, die PowerShell kann man halt auch ohne Adminrechten Starten und durchaus benutzen, die Formulierung ist da etwas kaputt

mfG

wäre es dann nicht richtig, zunächst einmalig

Install-Module -Name SpeculationControl

(Lädt ein PowerShell-Modul (hier: SpeculationControl) aus der PowerShell Gallery (dem öffentlichen Repository) herunter und installiert es lokal auf deinem System.

Wann verwenden: Wenn du das Modul noch nicht installiert hast.)

auszuführen und dann zukünftig

Import-Module SpeculationControl

(Lädt das bereits installierte Modul in die aktuelle PowerShell-Sitzung, sodass du seine Funktionen verwenden kannst.

Wann verwenden: Nach der Installation, jedes Mal, wenn du eine neue PowerShell-Sitzung startest (es sei denn, es wird automatisch importiert).

Für Spectre gab es ein kleines Programm, das es einem erlaubte den eigene PC auf diese Schwachstelle in Mikroprozessoren hin zu testen.

Beheben ließ es sich dadurch aber allerdings nicht, das sollte seitens der Hersteller der Prozessoren wie Intel, AMD, ARM einige IBM-POWER und Server CPUs, erfolgen. Das Wie und wann weiß ich nicht mehr genau

Meltdown konnte nur über das oben genannte PowerShell Tool : SpeculationControl überprüft werden.

Dachte das beide Sicherheitslücken mittlerweile durch Microcodes-Updates behoben wurden, oder nicht

gepostet mit der Deskmodder.de-App

Um die beiden geht es doch gar nicht.

Set-ExecutionPolicy Restricted -Scope Currentuser

mion.moin sag mal bei mir brauchts kein Y ist das OK?

LG. eisenstein

Hi,

was mit den Menschen die nicht mit Powershell verheiratet sind ?

Gibt es da was fertiges als Script was man über den Powershell Editor laden und ausführen kann / könnte ?

LG Thomas

Auch ich stelle mir hier die frage:

Was stelle ich mit den informationen an wie:

Hardware is vulnerable to speculative store bypass: True

Windows OS support for rogue data cache load mitigation is enabled: False?

Sind diese angezeigten ergebnisse Normal oder Gefährlich?

Wie oder was kann ich dagegen tun?

Kann ich überhaupt was dagegen tun?

Mir fehlen hier massig an Informationen.

Da bleiben nur die Erklärungen der Supportseite, die oben verlinkt ist.

Verstehe nur Bahnhof.

wie kann man nur Ahnungslose dorthin schicken..

Schön für dich das du wenigstens es verstehst.

Vielen Dank