Microsoft und auch Intel haben ihre Seiten überarbeitet, die sich mit dem Intel Microcode gegen die Bedrohung durch Spectre Variant 2, Spectre Variant 3a, Spectre Variant 4 oder L1TF befassen.

Gestern (14.06.) neu angelegt ist die Seite von Intel, die sich mit den Prozessor-MMIO-Schwachstellen (Stale Data Vulnerabilities) befasst. Diese verlinkt auch zu der Seite mit den betroffenen Produkten. Die aktuell zusammengefassten Informationen dazu könnt ihr hier nachlesen.

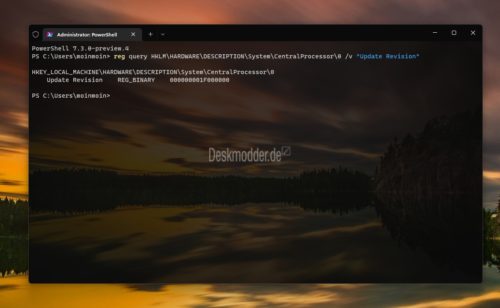

Wer unter Windows herausfinden möchte, welche Update Revision installiert ist, braucht nur das Terminal / PowerShell öffnen und diesen Befehl eingeben.

reg query HKLM\HARDWARE\DESCRIPTION\System\CentralProcessor\0 /v "Update Revision"

und es kann so mit der Liste der CPUs vergleichen.

Microsoft hat auf ihrer Seite (KB4093836) den Link zu Intel hinzugefügt, und wird dann neue Microcode Updates bereitstellen, sobald Intel diese Microsoft zur Verfügung stellt.

Die letzte Überarbeitung stammt noch vom Januar 2021. Seitdem hatte sich in Bezug auf die Microcode Updates nichts mehr getan.

Eine weitere Microsoft-Seite mit einer Übersicht zum Schutz der Mikroarchitektur findet ihr hier. Sowie die neue Seite ADV220002, die sich mit den Sicherheitsanfälligkeiten bei „Intel-Prozessor MMIO Stale Data“ befasst.

Als Nachtrag: Auch die Microsoft Seite zur Erläuterungen zur SpeculationControl PowerShell-Skriptausgabe wurde um die CVE-2022-21123, CVE-2022-21125, CVE-2022-21127 und CVE-2022-21166 für die Intel-Prozessor MMIO Stale Data-Schwachstellen erweitert.

Mhh, bei mir kommt nach der Abfrage 00000000EC000000 raus wo ich nüscht zu finde zum vergleichen!

Aber unter Brand Names finde ich ihn..

ok, dann bin ich aufjedenfall nicht alleine, bei dem das irgendwie nicht funktioniert

00000000DE000000

Das ist schön, dass die alte Webseite dafür wieder aktualisiert worden ist und man keine Neue anfängt.

gepostet mit der Deskmodder.de-App für Android

Hallo Jürgen, für das einfachere Verständnis, empfehle ich ebenfalls diesen link von Microsoft aufzunehmen, der die Lücke, Auswirkung und Gegenmaßnahmen zu verstehen hilft.

https://msrc.microsoft.com/update-guide/vulnerability/ADV220002

gepostet mit der Deskmodder.de-App für Android

Danke dir. Hab ich mal hinzugefügt.

Ne Menge Lesestoff am frühen Morgen.

Hallo zusammen

Weiss nicht, ob ich es überlesen habe, aber ansonsten hier nochmals kurz die Anleitung zur Überprüfung allfälliger Schwachstellen mit manueller Methode.

Ladet euch erst die beiden PowerShell-Skripts 1.0.15 (SpeculationControl.psd1 & SpeculationControl.psm1) herunter unter „FileList“ und speichert beide in einem Verzeichnis ab, bspw. X:\ADV: https://www.powershellgallery.com/packages/SpeculationControl/1.0.15

Danach PowerShell starten und ins obig angelegte Verzeichnis wechseln. In diesem Beispiel also: X:\ADV

Dann folgende Befehle ausführen:

– Set-ExecutionPolicy RemoteSigned -Scope Currentuser (mit YES bestätigen)

– Import-Module SpeculationControl.psd1

– Get-SpeculationControlSettings (hier seht ihr, ob und falls welche Schwachstellen auf eurem System existieren)

– Set-ExecutionPolicy Restricted -Scope Currentuser (mit YES bestätigen)

PowerShell einfach wieder verlassen.

LG Uwe

@Cris @GErdi

Die zwei Hexadezimalstellen in der Mitte sind eure Microcodes. Ihr müsst nur mit der neusten Intel-Liste vergleichen, ob sie auch aktuell sind. 😊 Einfach hin und wieder überprüfen. 🤗

Oder ein Tool wie HWinfo verwenden.

LG Uwe

Kurze Info:

Microsoft hat die Skripte nach zwei Tagen auf Version 1.0 16 aktualisiert.

https://www.powershellgallery.com/packages/SpeculationControl/1.0.16

LG Uwe 🤗

Gibt es kein Link zum Download wo man den Fix fűr Windows 11 runterladen kann. Und was ist mit AMD?

gepostet mit der Deskmodder.de-App für Android

So wie es bereits im Beitrag steht wird Microsoft dann entsprechende Microcode Updates bereitstellen sobald diese von Intel ausgeliefert wurden. Und dann wird dieser Thread vermutlich auch mit den Links für Windows11 und Windows10 von @moinmoin upgedated oder ggf. ein neuer Thread veröffentlicht 🙂

gepostet mit der Deskmodder.de-App für Android