Microsoft hat eine Schwachstelle für Windows veröffentlicht, die eher Windows 7, 8.1 und Windows 10 bis zur 1703 betreffen. An einem Patch wird gearbeitet. Solange kann man Workarounds anwenden, die Microsoft beschrieben hat.

In Microsoft Windows gibt es zwei Sicherheitslücken bei der Remote-Codeausführung, wenn die Windows Adobe Type Manager Library eine speziell entwickelte Multi-Master-Schriftart – das Adobe Type 1 PostScript-Format – nicht korrekt verarbeitet. Ein Angreifer kann die Sicherheitslücke auf verschiedene Weise ausnutzen, z. B. indem er einen Benutzer dazu bringt, ein speziell gestaltetes Dokument zu öffnen oder es im Windows-Vorschaufenster anzuzeigen.

Für alle, die auf Nummer sicher gehen wollen, sollten die Vorschaufenster im Datei Explorer unter Reiter Ansicht Vorschau und Detailfenster so lange deaktiviert werden. Zusätzlich unter Reiter Details -> Ordner und Suchoptionen ändern -> Reiter Ansicht „Immer Symbole anstatt Miniaturansichten anzeigen“ einen Haken setzen. Dadurch zeigt der Windows Explorer die OTF-Schriftarten nicht automatisch an.

Die Deaktivierung des WebClient Dienstes trägt dazu bei, betroffene Systeme vor Versuchen zu schützen, diese Schwachstelle auszunutzen, indem der wahrscheinlichste entfernte Angriffsvektor über den Web Distributed Authoring and Versioning (WebDAV)-Clientdienst blockiert wird. Nach Anwendung dieser Umgehungslösung ist es für entfernte Angreifer, die diese Schwachstelle erfolgreich ausnutzen, immer noch möglich, das System zur Ausführung von Programmen auf dem Computer des Zielbenutzers oder im lokalen Netzwerk (LAN) zu veranlassen, aber die Benutzer werden vor dem Öffnen beliebiger Programme aus dem Internet zur Bestätigung aufgefordert.

- Dienste in die Suche eingeben und starten

- WebClient per Doppelklick auf Deaktivieren stellen. Wenn er laufen sollte, dann einfach auf Beenden klicken.

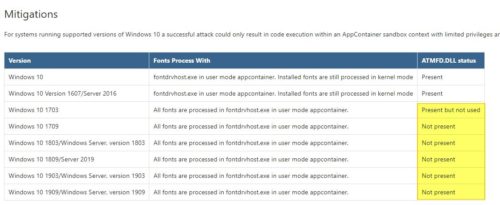

Eine weitere Variante ist die ATMFD.DLL umzubenennen. Wichtig: Windows 10 ab 1709 hat diese dll nicht mehr.

- Eingabeaufforderung als Administrator starten und für Windows 10 32 Bit dies eingeben und Enter drücken

- Anleitung ist für die deutschen Rechner angepasst Administrators = englisch Administratoren = deutsch

cd "%windir%\system32" takeown.exe /f atmfd.dll icacls.exe atmfd.dll /save atmfd.dll.acl icacls.exe atmfd.dll /grant Administratoren:(F) rename atmfd.dll x-atmfd.dll

- Windows 10 64 Bit

cd "%windir%\system32" takeown.exe /f atmfd.dll icacls.exe atmfd.dll /save atmfd.dll.acl icacls.exe atmfd.dll /grant Administratoren:(F) rename atmfd.dll x-atmfd.dll cd "%windir%\syswow64" takeown.exe /f atmfd.dll icacls.exe atmfd.dll /save atmfd.dll.acl icacls.exe atmfd.dll /grant Administratoren:(F) rename atmfd.dll x-atmfd.dll

- Rechner nun neu starten

Windows 7 ohne Zugang zu den ESU-Updates werden kein Sicherheitsupdate erhalten.Für die älteren Systeme bis Windows 8.1 hat Microsoft noch weitere Maßnahmen beschrieben.

portal.msrc.microsoft.com/security-guidance.

Leider falsch übernommen.

Statt:

Dienste in die Suche eingeben und starten => WebClient per Doppelklick auf Automatisch stellen. Wenn er nicht laufen sollte, dann einfach auf Starten klicken.

Richtig ist:

Dienste in die Suche eingeben und starten => WebClient beenden, falls er läuft und ihn auf Deaktiviert stellen.

Die obere Anleitung ist dazu gedacht, diese Massnahme wieder rückgängig zu machen.

Bei mir war der Dienst auf Manuell starten konfiguriert und lief auch aktuell nicht. Jetzt habe ich ihn ganz deaktiviert.

Ich habe die Insider-Fast-Windows-Version.

gepostet mit der Deskmodder.de-App

Mist, bin ich doch echt verrutscht. Danke Xeraan. Ist korrigiert.

Eine Schwachstelle?

Tausende!!!

Reicht bestimmt nicht. Sind sicher mehr. Aber schlimmer als Windows ist meistens das was sich zwischen dem Stuhl und dem Monitor befindet.

gepostet mit der Deskmodder.de-App

Leider ja!

gepostet mit der Deskmodder.de-App

Dazu kann es eigentlich nur eine Empfehlung geben, Update auf eine Version ab 1709.

In deutschen Versionen „/grant Administratoren:(F)“ in engl. „/grant Administrators:(F)“

Korrekt, denn Microsoft hat es geschafft bestimmte Terminologie ein zu deutschen, muss man wissen.

Aber ich nehme an, wer Windows-Administrator ist, sollte sowas können.

auch wenn in Windows 10 ab 1709 die ATMFD.DLL nicht mehr enthalten ist,

besteht die Lücke aber trotzdem und das System ist angreifbar

steht auch so in der Warnmeldung von MS, die im Artikel verlinkt ist