Meltdown und Spectre sind in den letzten Monaten zu einem roten Tuch für die Nutzer geworden. Eine Schwachstelle im Kernel der CPU die undurchsichtig ist und bisher nicht ausgenutzt wurde. Trotzdem bleibt es eine Schwachstelle. Bei einigen, die den Patch installiert haben, kam es zu Leistungseinbußen von bis zu 30%.

Nach der Deinstallation des Patches lief dann wieder alles richtig. Jetzt wurde bekanntgegeben, dass Microsoft in der neuen Windows 10 1903 (19H1) Retpoline standardmäßig aktiviert hat. Dieses bewirkt, dass die indirekten Aufrufe im Kernel-Modus minimiert werden und die CPU-Belastung dadurch deutlich reduziert wird.

Mit Retpoline werden spekulative Auswirkungen erkannt und gezielt auf einen Pfad geleitet, der nicht existiert und das Schadprogramm somit keine Schäden anrichten kann. Mal ganz allgemein formuliert. Natürlich kam gleich die Frage, ob es nicht auch in der aktuellen Windows 10 1809 möglich ist. Die Antwort: Möglich schon, nur wurde einiges verändert und angepasst, sodass man das gesamte Paket nutzen sollte.

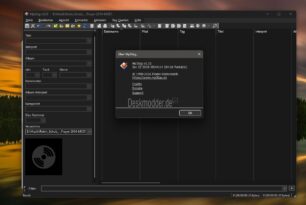

Es gab natürlich auch gleich Kritik im Tweet. Alex Ionescu „Da dies bereits bei BlueHat vorgestellt wurde und in der 19H1 gut funktioniert, warum wartet Microsoft noch weitere 6 Monate, bevor es veröffentlicht wird? Ich habe mir die RS5-Binärdateien angesehen und die entsprechenden PE-Abschnitte sind bereits vorhanden!“ Wer selbst mal testen will, wie er oder sie abgesichert ist, kann es mit dem InSpectre machen.

Mit der Sicherheit ist meistens auch ein Preis verbunden. Alles unter einen Hut bekommen zu wollen, höchstmögliche Sicherheit und optimale Performance, ist offenbar oft sehr schwierig zu programmieren.

Kann man nicht einfach den Meltdown und Spectre Schutz ausschalten? Ist nicht so dass diese Lücke bei einem Privatanwender auch nur ansatzweise irgendwann mal ausgenutzt wird.

Klar, lade dir das InSpectre runter, starte es im Admin-Modus und deaktivere es. ^^

Danke für die Info, habe einen PC mit Dualboot Windows 10 neuste Insider von der 1903 (19H1) und mein Bruder nutzt Windows 8.1 und wir sind beide Zocker und ehrlich gesagt, es ist schon Auffällig mit oder ohne Schutz, Windows 8.1 hat nur Meltdown Schutz an und mein Windows 10 beides und bei seinem Windows 8.1 laufen die Spiele wesentlich lag freier und dass kann es ja nicht sein eigentlich. CPU ist eine Intel Core i5 4440 mit 4x 3,1Ghz.

Wäre toll, wenn jemand Messergebnisse/Benchmarks veröffentlicht. Ich gehe aber davon aus, dass Microsoft in der nächsten Zeit einen Patch für die 1809 bringt. Wäre ja gute PR für Windows 10.

Nach unbefangenem lesen des Artikels ist also Microsoft der Verfasser (Urheber) von Retpoline.!?!

Nein. MS nutzt Retpoline.

Leistungseinbußen grundsätzlicher Art nach Einspielen des CVE-2017-5715 sind meiner Erfahrung nach gehäuft auf Systemen zu beobachten, welche

a) unter einem älteren BS laufen (WIN 7/8.1)

b) bei denen die Rechner-Hardware (v. a. CPU, konventionelle Magnetspeicher) veraltet ist.

Die in dem Beitrag bei Neowin erwähnten 30% würde ich -zumindest mal für einen Client-PC- in den Bereich der Fabeln verweisen. Etwas anders kann es bei denen aussehen die einen Windows Server betreiben. Wir haben wegen fortlaufenden Zugriffs auf eine große Datenbank eine hohe Zahl von I/O-Operationen, die Anwendung des erwähnten Patches führte bei uns zu einer leichten Herabsetzung der Datentransferquote.

Alex Ionescu -nebenbei bemerkt Mitautor der genialen „windows Internals“ hat übrigens selbst ein kleines Kommandozeilen-Tool (52KB) namens SpecuCheck geschrieben, welches detailliert alle auf dem eigenen System bereits getroffenen Schutzmaßnahmen (Mitigations) auflistet. Einziger Nachteil: die angezeigten Infos sind für technischen Laien nicht ohne weiteres interpretierbar.

Hier mal der Output am Beispiel eines Windows 8.1 Rechners mit AMD Stoney Ridge:

SpecuCheck v1.1.1 — Copyright(c) 2018 Alex Ionescu

https://ionescu007.github.io/SpecuCheck/ — @aionescu

——————————————————–

Mitigations for CVE-2017-5754 [rogue data cache load]

——————————————————–

[-] Kernel VA Shadowing Enabled: yes (desirable)

├───> Unnecessary due lack of CPU vulnerability: yes (desirable)

├───> With User Pages Marked Global: no (desirable)

├───> With PCID Support: no (undesirable)

└───> With PCID Flushing Optimization (INVPCID): no (undesirable)

Mitigations for CVE-2018-3620 [L1 terminal fault]

——————————————————–

[-] L1TF Mitigation Enabled: yes (desirable)

├───> Unnecessary due lack of CPU vulnerability: yes (desirable)

├───> CPU Microcode Supports Data Cache Flush: no (undesirable)

└───> With KVA Shadow and Invalid PTE Bit: no (undesirable)

Mitigations for CVE-2017-5715 [branch target injection]

——————————————————–

[-] Branch Prediction Mitigations Enabled: yes (desirable)

├───> Disabled due to System Policy (Registry): no (desirable)

├───> Disabled due to Lack of Microcode Update: no (desirable)

└───> Disabled for kernel to user transitions: no (desirable)

[-] Branch Prediction Mitigations Optimized: no (undesirable)

└───> With Import Address Table Optimization: no (undesirable)

[-] CPU Microcode Supports SPEC_CTRL MSR (048h): no (undesirable)

├───> Windows will use IBRS (01h): no (undesirable)

└───> Windows will use STIPB (02h): no (undesirable)

[-] CPU Microcode Supports PRED_CMD MSR (049h): yes (desirable)

└───> Windows will use IBPB (01h): yes (desirable)

Mitigations for CVE-2018-3639 [speculative store bypass]

——————————————————–

[-] SSBD Mitigations Enabled: no (undesirable)

├───> Disabled due to lack of OS Support: no (desirable)

├───> Disabled due to lack of Microcode Update: yes (undesirable)

├───> Enabled for system-wide transitions: no (undesirable)

└───> Enabled for kernel-mode transitions only: no (undesirable)

Die Schwachstellen im einzelnen und ihr jeweiliger Bezug zum Prozessorhersteller:

CVE-2017-5754 (Meltdown – nur INTEL)

CVE-2017-5715 (Spectre v2 – AMD + INTEL)

CVE-2018-3260 (Foreshadow – nur INTEL)

CVE-2018-3639 (Spectre v4 – AMD + INTEL)

CVE steht für Common Vulnerabilities and Exposures

Auf Github wird lediglich der Sourcecode, nicht jedoch die kompilierte Exe zum DL angeboten und die wenigsten werden den Github Desktop auf ihrem System installiert haben.. Wer´s trotzdem mal ausprobieren möchte:

https://1drv.ms/u/s!ArRcKnaSX0nXjhg-tstF97GD03fl

Es gibt noch eine weitere Möglichkeit sich den entsprechenden Status Quo seines Systems anzeigen zu lassen: Mittels PS unter Einsatz des Skripts „Get-SpeculationControlSettings“. Das gibt es hier:

https://gallery.technet.microsoft.com/scriptcenter/Speculation-Control-e36f0050

Einfach herunterladen, die beschriebene Vorgehensweise auf der Seite abarbeiten um dann erneut vor einem Interpretationsproblem des Angezeigten zu stehen! Immerhin hält MS eine brauchbare, sogar in deutscher Sprache verfügbare Doku dazu bereit:

https://support.microsoft.com/de-de/help/4074629/understanding-the-output-of-get-speculationcontrolsettings-powershell

Wer heute Abend sonst nix zu tun hat: Das BSIFB bietet auf seinen Seiten einen gut zu verstehenden Bericht unter dem Titel „Prozessor-Schwachstellen: Spectre und Meltdown“ an.

https://www.bsi-fuer-buerger.de/BSIFB/DE/Service/Aktuell/Informationen/Artikel/Meltdown_Spectre_Sicherheitsluecke_10012018.html

Mit Blick auf den Post von Flocki: Retpoline stammt aus den Federn der Google Ingenieure. Dieses „Return Trampoline“ stellt stark vereinfacht eine Art von Programmiertechnik dar welche eingeschleusten Schadcode auf eine -ich nenn es mal unendliche Schleife (indefinite loop) umleitet und damit verhindert, dass dieser vom Prozessor ausgeführt werden kann. Ansonsten hat moinmoin ja bereits in seinem Beitrag versucht, diese ziemlich komplexe Sachen zu erklären.

Und zu Andre45 seiner Frage: Getroffene Schutzmaßnahmen gegen Spectre/Meltdown lassen sich prinzipiell auch via Registry de- bzw. wieder aktivieren. Entsprechende Hinweise sind mir im Microsoft TechNet aufgefallen. Wegen Unstimmigkeiten halte ich es jedoch für angebrachteter über das Wo und Wie Stillschweigen zu bewahren.

So habe jetzt beides unter Windows 10 sowie Windows 8.1 abgestellt, muss ich jetzt als Privatanwender irgendwas befürchten? Ich mein außer spiele spielen, Videos gucken oder musik hören mach ich nicht mehr mit meinem PC. Für Arbeit benutze/brauch ich ihn nicht und Kreditkarten oder sowas, geb ich online eh nirgends an, benutze nur Guthabenkarten zum online kaufen.

Also man merkt den Unterschied stark bei Spielen die stark CPU Abhängig sind, z.B. Hyperdimension Neptunia Re;Birth 1, mit Meltdown und Spectre Patch aktiviert hab ich nur noch 17-18fps und wenn ich beide Patches ausschalte habe ich auf einmal 50-60fps. Also dass finde ich schon sehr Extrem.

Mein PC:

Intel Core i5 4440 4×3,1Ghz

Geforce GTX 960 Gaming 4GB

12GB DDR3 RAM

1x 120GB Kingston SSD

1x2TB WD Blue HDD

1x1TB Samsung HDD

1x750GB WD Green HDD

also ich merke so gut wie gar nix von den Meltdown und Spectre gegenmassnamen. hab allerdings meinen i5 auch etwas übertaktet(7600k/5GHz/1.32v). das einzigste game wo ichs sehn kann ist XP11. dort hab ich(bei130 fps im schnitt) zw 4-5 fps weniger. der ganze rest läuft meist eh mit vsync bzw 60 fps also von daher.. aufm Desktop zB bei Evernote, welches ich jeden tag benutze, merke ich von alle dem nix. hab allerdings bei einigen TechTubern benchmarks gesehn wo ein ungepachtes i7 7700k system rund 25 fps schneller war als ein gepachtes 8700k system. also bei so hohen fps raten sieht mans dann sicher schon. sicherheit geht bei mir jedenfalls immer vor also bleiben, solang MS nix ändert in form von Retpoline oä, die patches aktiv!!