Nun haben wir schon so viel über Spectre und Meltdown gehört und gelesen. Sicherheitspatches hier, Programmupdates da. Aber ob man wirklich sicher ist…? Noch scheint es keinen wirklichen Angriff zu geben. Aber die Möglichkeit sich gerade über den Browser auf eine bösartige Seite „einzuloggen“ ist schnell gegeben. Aber auch dafür gibt es einen Test.

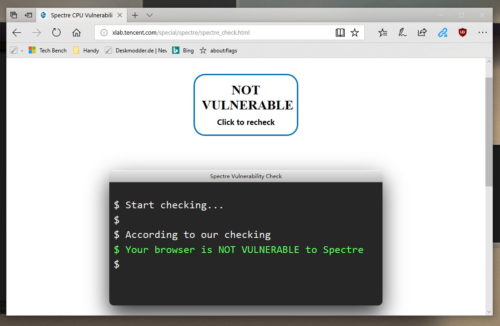

Über die Seite von einem chinesischen Sicherheitsanbieter xlab.tencent.com/spectre_check könnt ihr jeden von euch benutzten Browser testen, ob er angreifbar ist gegen Spectre. Ein „Click to Check“ reicht aus und der Test beginnt. Der Microsoft Edge und der Internet Explorer wurde durch das Update abgesichert und auch der Test zeigt es.

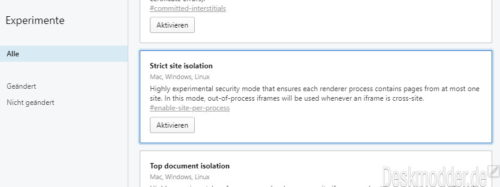

Auch der Firefox wurde mit der 57.0.4 abgesichert. Beim Chrome, Vivaldi, Opera und anderen sieht es schon anders aus. Diese müssen erst über chrome://flags/#enable-site-per-process , bzw opera://flags/#enable-site-per-process abgesichert werden. Der Eintrag muss auf Aktiviert gestellt und der Browser neugestartet werden. Danach kann man den Test dann erneut durchführen. Dann sollte das Ergebnis wieder ein beruhigendes „NOT VULNERABLE“ anzeigen.

Die Übersetzung im Flag: „Hochgradig experimenteller Sicherheitsmodus, der sicherstellt, dass jeder Renderer-Prozess Seiten von höchstens einer Seite enthält. In diesem Modus werden Out-of-Process Iframes immer dann verwendet, wenn ein Iframe eine Cross-Site ist.“

Auch interessant:

- Ashampoo Spectre Meltdown CPU Checker erschienen

- Intel CPU Sicherheitslücke mit PowerShell überprüfen, ob die Schutzfunktion aktiviert ist

- Auswirkungen von Spectre und Meltdown auf Windows-Systeme Terry Myerson klärt auf

- Nvidia Grafiktreiber GeForce 390.65 WHQL inklusive Sicherheitsupdate für Spectre Version 2

via: borncity

Ich musste bei Chrome nix per Hand umstellen.

Moin, hab den aktuellen Opera 50.0.2762.58 laufen, alles wie oben beschrieben durchgeführt, aber der Link „xlab.tencent.com/spectre_check“ sagt, dass ich immer noch angreifbar bin. Und nu?

Gleiches bei mir

Opera Portable

50.0.2762.58 (PGO) – Opera ist auf dem neuesten Stand

umstellung auf

opera://flags/#enable-site-per-process

Ergebnis

Your browser is VULNERABLE to Spectre

Eine Seite von einem chinesischen „Sicherheitsanbieter“? Also, ich weiß net….

Bei C H I P darfst du nichts runterladen,

aber der Chinesen – Müll super .

Nö da darf man nichts mehr runterladen sind nicht mehr sehr Vertrauens würdig. Die waren vor einigen Jahren mal besser auch mit ihrer Zeitschrift bzw. Werbezeitung , Bei Artikel zu Test von Marktübersichten wird nur mehr ein verallgemeinerter Text geschrieben , und nicht mehr wie früher wo für jedes einzelne Produkt ein Mehrzeiliger Text geschrieben wurde.

, Bei Artikel zu Test von Marktübersichten wird nur mehr ein verallgemeinerter Text geschrieben , und nicht mehr wie früher wo für jedes einzelne Produkt ein Mehrzeiliger Text geschrieben wurde.

Dieser Chip Downloader den mag ich schon gleich gar nicht Bää Pfui.

Ich habe sowohl auf dem Rechner mit Build 16299.192 und auf dem Rechner mit Build 17063 die aktuellsten Updates installieren lassen. Beim Chrome und beim Opera (portable) habe ich nach der obigen Anleitung per Copy und Paste die jeweiligen Befehle einfügen und aktiviert. Browser-Neustart nicht vergessen und den Test erneut durchlaufen lassen. Beide Browser sind laut Ergebnis „not vulnerable“.

gepostet mit der Deskmodder.de-App

Funktioniert auch für iOS mit Safari.

Ich hab mal nen 2 Jahre alten SeaMonkey damit getestet, auf einem i7-6700, wo noch nichts gepatcht wurde:

Your browser is NOT VULNERABLE to Spectre

Keine Ahnung was die Seite testet, aber vertrauenswürdig ist die Aussage in meinen Augen nicht.

kann durchaus sein, da die intel lücken ehr neuere cpus betrieft…da, nur der eingebaute tpm chip(also drm chip) der angreifpunkt ist…spectre ist ein angriff über java…wo wiederum „ältere“ cpus auch nicht unbedingt betroffen sind.

ein weiteres testtool: https://cdn1.ashampoo.net/ashampoo/1304/SpectreMeltdownCheck.exe

Hallo nörgler2017,

in dein paar Zeilen stimmt das Wenigste. TPM und Java hat damit gar nichts zu tun. Und welche CPUs (ob alt oder jung) es betreffen hat Intel auch schon lange veröffentlicht. Bei heise gibt es eine mehr oder weniger brauchbare deutsche FAQ:

https://heise.de/-3938146

ha…trotz „alten“ fox…52.2.1ESR…nicht angreifbar…ergo, ohne ms patch: vollumpfänglich gegen alle diese cpu „hacks“ geschützt!

Ich habe hier Chrome Version 63.0.3239.132 (Offizieller Build) (64-Bit) und da muss nix aktiviert werden.

Das beschriebene Flag ist auch nicht aktiv.

Trotzdem wird ein beruhigendes „NOT VULNERABLE“ anzeigt.

vertraue auf Chrome, deswegen bin sehr zuversichtlich was dies angeht ?

gepostet mit der Deskmodder.de-App

Also, die Einstellung chrome://flags/#enable-site-per-process bewirkt bei Vivaldi nichts, weiterhin angreifbar….

Außerdem, warum wird 2x das gleiche Flag gepostet?

gepostet mit der Deskmodder.de-App

Der eine Link ist für Chrome sowie Vivaldi und der andere speziell für Opera. Sieht man aber auch.

…hat denn irgend jemand ein negatives Ergebnis erhalten beim Test?

Also firefox 59 entwickler version für android kein angriff möglich, Chrome 65 entwickler android kein angriff möglich.

Pc wenn zuhause bin.

Für alle Chrom* wie Opera, Vivaldi etc: Site Isolation allein reicht nicht.

chrome://flags/#shared-array-buffer sollte auch Disabled stehen.