In Europa begann eine neue Welle von neuen Angriffen auf Rechner, die sich bisher auf 64 Länder (auch Deutschland) ausgebreitet hat. Microsoft hat diesen neuen Angriff einmal unter die Lupe genommen und analysiert. Gleich einmal vorneweg, wer den Märzpatch installiert und seinen Rechner Up to date hat, braucht sich keine Gedanken zu machen.

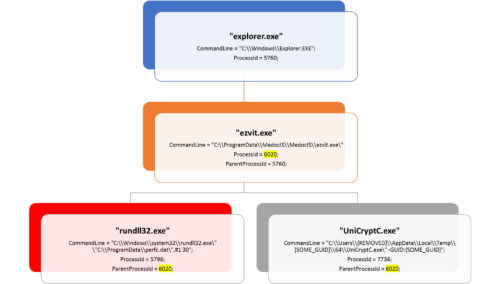

Der Angriff ist fies und kann Rechner im Netzwerk infizieren und alle gefundenen Daten verschlüsseln, wenn zum Beispiel nur einer per USB-Stick infiziert wurde. Die genaue Analyse könnt ihr euch HIER einmal in Ruhe anschauen.

Der Windows Defender Advanced Threat Protection erkennt diese Angriffe auch ohne weitere Signaturupdates. Microsoft selber empfiehlt aber SMBv1 zu deaktivieren, wenn man es nicht unbedingt benötigt. Auch kann im Router oder in der Firewall eine neue Regel erstellt werden, die den eingehenden SMB-Traffic über den Port 139 und 445 blockiert.

Der Windows Defender ist mit der Virendefinition 1.247.197.0 für diese Angriffe gerüstet. Aktuell ist die 1.247.221.0 verteilt. blogs.technet

Seit Windows 7 steht in der Enterprise Version AppLocker zur Verfügung. Software Restriction Polices (SRP) ist schon seit Windows XP in der Pro Version enthalten. Das System kann über die Gruppenrichtlinien so konfiguriert werden, dass nur noch erlaubte Software und Skripte ausgeführt werden. Software und Skripte die nicht erlaubt sind, können nicht ausgeführt werden. Sie richten somit auch keinen Schaden an. Die von Microsoft bereitgestellten Schutzmechanismen müssen nur genutzt werden.

Zu kompliziert. Das solltet ihr mal in einem Artikel etwas ausführlicher = auf tieferen Grundlagen basierend erklären! Wo liegt denn nun genau die Lücke?

Das solltet ihr mal in einem Artikel etwas ausführlicher = auf tieferen Grundlagen basierend erklären! Wo liegt denn nun genau die Lücke?

EternalRomance and EternalBlue nutzen offenbar die gleichen Exploits wie WannaCry und WannaCrypt. MBR schien eine der Schwachstellen, neben anderen im System zu sein, die es über ein Reboot möglich machte, die Ransomwareware in das System einzuschleusen. Sicherheits-Upadates, regelmäßig eingespielt, vermindern das Risiko.