Microsoft bekommt das Problem mit der Druckerwarteschlange nicht in den Griff. Zuletzt wurde mit dem August-Patchday bspw. durch die KB5005033 die CVE-2021-34481 (PrintNightmare) eine Sicherheitsanfälligkeit behoben. Aber eben nicht komplett.

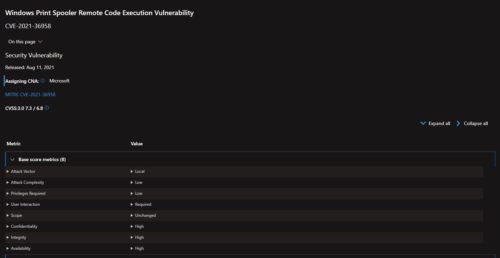

Denn gestern wurde die CVE-2021-36958 eröffnet, die auch wieder eine Sicherheitsanfälligkeit bezüglich Remotecodeausführung beschreibt. Willi Dormann hat auf Twitter berichtet, dass durch den Patchday nicht alles abgedichtet wurde. Es wird zwar nun nach Administratorrechten gefragt, ein Angriff selber ist aber weiterhin möglich.

Laut CVE ist für die Lücke noch kein Exploit gesichtet worden und Microsoft arbeitet daran auch diese Lücke zu schließen. Mal sehen, wann das nächste Out-of-bound Update kommen wird. Solange gilt auch hier der Workaround, wie schon bei der CVE-2021-34481:

- PowerShell (Administrator) starten

- Die Befehle eingeben und Enter drücken

- Prüfen, ob der Dienst gestartet ist Get-Service -Name Spooler

- Dienst beenden: Stop-Service -Name Spooler -Force

- Und auf deaktiviert setzen: Set-Service -Name Spooler -StartupType Disabled

Sorry, aber das Deaktivieren des Druckdienst kann man nicht als Workaround bezeichnen.

Ein Workaround hat den Charakter, dass man weiter über den Fluss kommt, dazu aber eine Behelfsbrücke benutzt.

Das Abreissen der Brücke aka Druckerspooler deaktivieren ist KEIN Workaround.

…um die Lücke zu schließen, muss auf das Drucken verzichtet werden – so wäre es treffender.

gepostet mit der Deskmodder.de-App

Habe auch keine Ahnung was sich MS dabei denkt. Die wollen wohl, dass der Admin dann mit einem USB-Stick von jedem PC zum Drucker läuft. Ab einer Firma mit 1000 Leuten wird das echt lustig 😂

Naja also auf Domaincontroller und vielen MemberServern, ist das schon ein brauchbarer Workaround.

Keiner braucht da einen Drucker. Nur für den Windows Drucker Server selbst ist das schon schlecht.

Wer natürlich alle Services und Dienste und Rollen auf einen einzigen DC mit drauf packt dem ist ja dann eh nicht zu helfen.

Das wird schon, sobald Windows 11 gibt mit TPM 2.0, secure Boot und der neusten CPU gehört das der Vergangenheit an ! Ein Top System ohne Mängel ohne Sicherheitsschwäche Top nie wieder patches …..😋😀🤣

Da hast wohl das Ironie-Tag vergessen.

Da haste recht muss mal sein 🤣🥰😉

Windows 1elf!!!

@esel08:

Was hat der Bootvorgang, TPM und PCR7 mit einem Druckertreiber zu tun?

Genau: Nichts.

https://docs.microsoft.com/de-de/windows/security/information-protection/tpm/switch-pcr-banks-on-tpm-2-0-devices

Das Ziel von Secure Boot ist es, den Start der nicht vertrauenswürdigen Ausführungen nicht zu verhindern, sondern wissen, ob die ausgestellte ausführbare Datei vertrauenswürdig ist oder nicht:

Wenn ich beispielsweise mein System mit einem von meinem Schlüssel signierten Kernel starte, ist der Wert von PCR 7 ein anderer als wenn ich mit PreLoader oder Shim starte, die mit dem Schlüssel von Microsoft signiert sind. Selbst wenn jemand meinen Boot-Prozess manipuliert und stattdessen PreLoader oder Shim verwendet, um das System zu booten, kann er meine Festplatte nicht entschlüsseln, da der PCR 7-Wert falsch ist und das TPM ihn den Schlüssel nicht abrufen lässt.

Secure-Boot ergibt auch nur dann Sinn, wenn ich Bitlocker nutze und etwas Schützen will: Meine Keys, meinen Bootloader und eine pre-Boot-PIN idealerweise einen pre-Boot-Key verwende.

Wenn man schon über Offtop redet, dann bitte nicht auf H*ise-Niveau. TPM ist gut, wenn man versteht wo man es nutzen soll. Habt ihr schon mal gedacht, das Windows TPM nicht für euch, sondern für Firmen in Windows 11 erzwingt? Das Hauptgeschäft sind Volumenlizenzen. Nicht dieser OEM Home Premium Käse.

TPM mit Druckerspooler zu vergleichen ist so wie Handschuhe mit einem Helm zu vergleichen. Tun unterschiedliche Dinge, schützen unterschiedliche Teile.

/rant Over

Wusste ich auch 😀,gehört zwar hier nicht rein aber lehrreich.

Was der CCC Club von TPM hält,

https://www.heise.de/ct/artikel/Vertrauensfragen-288908.html

Der CCC ist gut und ich bin auch öfters mal da zu Besuch (örtliche Stelle) aber ich nehme jetzt doch mal Bezug:

>Der Anwender muss die Kontrolle über alle Schlüssel im TPM erhalten.

>Der TCPA-Chip darf keine verborgenen Kanäle enthalten, über den die geheimen Schlüssel des Anwenders nach außen gelangen können.

>Alle im TPM gespeicherten Schlüssel müssen sich auch auf andere Rechner übertragen lassen.

>Die für TCPA benötigten Zertifizierungsmechanismen müssen transparent gehandhabt werden.

zu 1) man kann das TPM nur löschen. bei Bitlocker gibt es im Härtefall den Recovery-Key der absolut sicher verwahrt werden muss

zu 2) tun sie ja nur, wenn man sich authentifiziert hat: pre-Boot-Bin oder keyfile bei bitlocker TPM, und sind dann halt klar über den SPI-Bus auslesbar. aber nur, wenn man sich ausweisen kann. irgendwie muss der PC ja wissen wie er die festplatte dann entschlüsselt.

zu 3) das ist ja jetzt im widerspruch, sie sollen sich eben nicht auslesen lassen. im schadensfall greift der recovery-key. wenn es eine möglichkeit zum auslesen gäbe, könnte da jeder kommen.

zu 4) gut, gegen eine offene Dokumentation hat noch nie was gesprochen. niemand mag security by obscurity.

Der Sinn des TPMs war ja: Wir haben einen Microcontroller, der sowas wie ein Mini-PC ist: So klein und so wenig hardware und software, das wir dem Ding gerade noch vertrauen können. Komplexität ist halt oft unsicherheit. Ein TPM ist auch nichts anderes als ein FIDO2-USB-2FA-Token, nur eben auf UEFI-Ebene.

Der Artikel ist von 2003, dein ernst? Mittlerweile wurde das TPM von AMD auf einem CCC-Kongress von 2019 oder 2020 bis ins detail analysiert und für gut befunden. Gibt 2-3 Videos dazu.

Sry aber solche Verschlüsselungs-Theorien sind totaler Unsinn in meinen Augen. Verschlüsselte auf das technisch sinnvolle beschränte Kommunikation und Absichern von ‚entschlüsselten‘ WAN-Systemen wäre und sind dagegen etwas anderes und wichtig, weil Zitat Mutti: „Daten der Rohstoff der Zukunft sind“. Anders gesagt, die Daten auf potenziell verschlüsselten Datenträgern sind es in 99% der Fälle nicht Wert verschlüsselt zu werden. Der Zugang dazu schon. Muss man sickern lassen… Nochmal anders: Verlüsselte Daten sind für Menschen unlesbar und damit unbrauchbar. Griff ins Klo!

Der Würgaround „Spooler abschalten“ lässt leider lokale virtuelle Drucker wie sie für signierte PDF verwendet werden, nicht mehr benutzen.

Und wer kann denn bitte auf Drucken ins Netzwerk verzichten? Jede große Firma und jedes KMU braucht das.

ist ja auch kein Workaround, sondern ein Abschalten der Funktion

gepostet mit der Deskmodder.de-App

Windows-Leute könnten ja was als PDF speichern, dann mit nem USB-Stick rumrennen udn auf einem Nicht-Windows-PC ausdrucken. Aber ob das gespeicherte PDF je nach erzeugendem Programm wirklich dem entspricht was ausgedruckt werden sollte, kann wohl kaum überprüft werden.

Wer sein Büro über einen Linux-PC betreiben kann, hat Glück beim Drucken.

Ich denke ja, dass es nach wie vor die Druckertreiber sind die hier seit Jahren zum Problemmittelpunkt zählen.

Die neuen Adminrechte (die ich direkt deaktiviert habe weil nicht praktikabel) werden bei Typ 4 Treibern nicht benötigt.

Problem ist eher dass die meisten Druckerhersteller noch im 19. Jahrhundert leben und alle bisherigen Weckrufe nicht gehört haben.

Ich hab hierzu mal ne (dumme?) Frage:

Betrifft dies auch Drucker, die per USB angeschlossen sind? Klar, der Spooler ist systemweit, aber ich lese aus verschiedenen Meldungen auch unterschiedliches heraus. Ich kapier es wohl nicht nicht wirklich…

Es hat nicht damit zu tun wie der Drucker angeschlossen wird.

Solange der Drucker über den Windows Druckerspooler angesprochen wird, ist das System angreifbar.

So viel Zeit vergangen und immer noch kein Fix in Sicht.