Seit Mai 2023 hat Microsoft begonnen, die Sicherheitslücken in der CVE-2023-24932 nach und nach zu schließen. Dafür wurde ein neues Zertifikat (UEFI CA 2023 Zertifikat) bereitgestellt. Das Problem ältere Medien, die noch das alte Zertifikat nutzen, können dann nicht mehr booten.

Ende Januar hat Microsoft die Roadmap bis zur Durchsetzungsphase auf „nicht vor Januar 2026“ gesetzt. Trotzdem hat man jetzt schon ein PowerShell-Skript bereitgestellt, damit man die (alten) Medien auch booten kann, wenn nur noch das Windows UEFI CA 2023 Zertifikat eingesetzt werden kann.

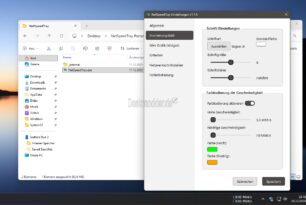

„Das PowerShell-Skript Make2023BootableMedia.ps1 aktualisiert die Bootmanager-Unterstützung auf Windows-Medien auf den Bootmanager, der durch das neue Zertifikat „Windows UEFI CA 2023“ signiert ist.“

Wichtig: Eingesetzt werden kann das Skript für eine ISO-CD/DVD-Image-Datei, USB-Flash-Laufwerk, einen lokalen Laufwerkspfad, oder einen Netzlaufwerkspfad. Damit das Skript funktioniert, ist das neueste Windows ADK (Windows Assessment and Deployment Kit) erforderlich.

Neben den Befehlen, die das Skript ausführen kann, hat Microsoft auch einige Beispiele bereitgestellt. Hier mal eine Auswahl:

- ISO

Make2023BootableMedia.ps1 -MediaPath C:\Media\Win10Media -TargetType ISO -ISOPath C:\Media\Win10_Updated.isoMake2023BootableMedia.ps1 -MediaPath C:\Media\Win11.iso -TargetType ISO -ISOPath C:\Media\Win11_Updated.iso- Über das Netzwerk:

Make2023BootableMedia.ps1 -MediaPath \\server\share\Win11_Media -TargetType ISO -ISOPath C:\Media\Win11_Updated.iso- Basisdatei vom Medium kopieren, aktualisieren und USB-Stick erstellen:

Make2023BootableMedia.ps1 -MediaPath C:\Media\Win1124H2 -TargetType USB -USBDrive H:- Basisdatei von ISO kopieren, aktualisieren und USB-Stick erstellen:

Make2023BootableMedia.ps1 -MediaPath C:\Media\Win11.iso -TargetType USB -USBDrive E:

Es sind noch weitere Beispiele vorhanden. Somit ist dann abgesichert, dass ältere Medien, die nur das alte „Windows Production PCA 2011“-Zertifikat nutzen, das neue Zertifikat erhalten und somit unter aktualisierten Geräten, die nur noch das neue Zertifikat anerkennen, gebootet werden können.

Im Dezember hatte Microsoft beim aktuellen Windows ADK schon damit angefangen, das Windows UEFI CA 2023 Zertifikat zu integrieren. Sicherlich werden so nach und nach weitere Medien folgen.

Windows 11 Tutorials und Hilfe

- In unserem Windows 11 Wiki findet ihr sehr viele hilfreiche Tipps und Tricks.

- Falls ihr Fragen habt, dann stellt diese ganz einfach bei uns im Forum.

- Installationsmedien: Aktuelle Windows 11 ISOs findet ihr hier: 23H2 22631, oder 24H2 26100. Ansonsten immer in der rechten Sidebar.

- Windows 11 neu clean installieren Tipps und Tricks.

- Windows 11 auch ohne TPM und Secure Boot installieren.

- Windows 11 mit lokalem Konto auch Offline installieren.

- Windows 11 Inplace Upgrade Reparatur oder Feature Update.

- Automatisch anmelden Pin entfernen Windows 11.

- Alle Beiträge zu Windows 11 im Blog findet ihr über diese Seite. Wobei auch alle anderen Artikel interessant sein können.

@deskmodder

Könnt ihr auch noch sagen wie man Windows selbst dazu bringt nur noch das neue Zert zu verwenden? Ich würde gerne mein System jetzt schon absichern und nicht erst 2026 danke.

https://support.microsoft.com/de-de/topic/kb5025885-verwalten-der-windows-start-manager-sperrungen-f%C3%BCr-secure-boot-%C3%A4nderungen-im-zusammenhang-mit-cve-2023-24932-41a975df-beb2-40c1-99a3-b3ff139f832d

Aber denke daran, dass wirklich genau durchzuführen und es lässt sich nicht bei allen UEFIs wieder rückgängig machen. Auch ob ein Inplace Upgrade jetzt funktioniert, kann ich noch nicht sagen. Letztens hat es noch nicht funktioniert.

Danke den kannte ich schon nur leider funktioniert er nicht. Außerdem steht da ALLES drinnen. Aber nicht NUR die Anleitung die ich suche.

Natürlich geht der, nur dein Secureboot und TPM ist aus, weswegen du die Certs währen der Bootphase eh nicht nutzt und Windows dich die Aktualiserung nicht anstoßen lässt.

Mit dieser Anleitung habe ich trotzdem noch bei beiden Zertifikaten „TRUE“ stehen.

Möglich das es ein Fehler im Script ist? Win11 hat alle Updates und 24H2.

https://www.deskmodder.de/blog/2025/01/30/cve-2023-24932-windows-bootmedium-sollte-aktualisiert-werden-wegen-secure-boot-aenderungen/

Und nein beides ist an. (Secureboot und TPM ist an)

Also wenn du mich so fragst, ein kleiner Tipp, den ich auch DK2000 gebe:

Stellt „de-de“ immer auf „en-us“ um bei MS-Artikel-URLs.

Ich habe alles getan was im MS-Artikel steht, aber ich habe ihn vorher auf ENGLISCH gestellt. Dieser maschinell übersetzte Käse in den KBs hat oft Fehler.

Ja da könntest du Recht haben, das da wirklich ein Zeichen falsch ist. Aber ich gebe mein Ehrenwort, es war dieser Artikel, der bei mir zum Erfolg führte. Wenn dein TPM und Secureboot gehen kann es ja nur Unterschiede bei deiner WT, PWSH und CMD geben.

Im Zweifel: Nutze die PS5.1 und die CMD statt PWSH7 oder WT. Als Admin muss ich ja nicht dazu sagen. Denke du weisst was du tust und es war nur ein unbeachtetes Detail.

Mit dieser Anleitung habe ich trotzdem noch bei beiden Zertifikaten „TRUE“ stehen.

Möglich das es ein Fehler im Script ist? Win11 hat alle Updates und 24H2.

https://www.deskmodder.de/blog/2025/01/30/cve-2023-24932-windows-bootmedium-sollte-aktualisiert-werden-wegen-secure-boot-aenderungen/

Ist ja auch richtig. CA 2011 wird ja aus der DB nicht entfernt, es verbleibt dort. Es wird aber in die DBX eingetragen, weswegen es dann in der DB ignoriert wird. Die Anleitung auf der MS Seite funktioniert einwandfrei.

Heißt es dann das später das automatisch nach und nach aktualisiert wird? Weil davon hätte ich mal gar keine Ahnung.

gepostet mit der Deskmodder.de-App für iOS

Ja, keine Sorge. Nur wirst du dann auch nach und nach deine ISOs aktualisieren müssen. Aber dafür ist noch bis 01/26 Zeit.

Ahhh Ok danke für die Info. Ich nehm immer von euch die Aktuellsten ISOs

gepostet mit der Deskmodder.de-App für iOS

Es geht auch um andere Bootmedien.

Bspw. Notfall-Sticks für Backup-Software und und…

Make2023BootableMedia.ps1 : Die Benennung „Make2023BootableMedia.ps1“ wurde nicht als Name eines Cmdlet, einer Funktion, einer Skriptdatei oder eines ausführbaren

Programms erkannt. Überprüfen Sie die Schreibweise des Namens, oder ob der Pfad korrekt ist (sofern enthalten), und wiederholen Sie den Vorgang.

In Zeile:1 Zeichen:1

+ Make2023BootableMedia.ps1 -MediaPath C:\Media\Win11.iso -TargetType I …

+ ~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : ObjectNotFound: (Make2023BootableMedia.ps1:String) [], CommandNotFoundException

+ FullyQualifiedErrorId : CommandNotFoundException

.

Und Nun?

Sowas passiert halt, wenn man das Script versucht auszuführen, wo es nicht liegt. Da kann die PWSH auch nix dafür

Wurde aber genau dort aufgerufen, nämlich auf dem Desktop (mit Pfadangabe)

Im PowerShell:

C:*Users*xxx*Desktop*Make2023BootableMedia.ps1

*ersetzt Backslash, wird irgendwie herausgekürzt

Komisch, Komisch…

…Neustart hilft.

.

.

.

Microsoft ‚Windows UEFI CA 2023‘ Media Update Script – Version 1.1

Checking for required support tools

Initializing staging directory

Staging media

—>Mounting ISO from staged media

—>Mounting boot.wim from staged media

Updating staged media to use boot binaries signed with ‚Windows UEFI CA 2023‘ certificate

Writing ‚Windows UEFI CA 2023‘ bootable ISO media at location [C:\Media\Win11_Updated.iso]

Successfully created ISO [C:\Media\Win11_Updated.iso]

PS C:\WINDOWS\system32>

PowerShell wurde aber aus der Konsole vom ADK heraus gestartet? Ansonsten klappt das auch nicht.

Vielleicht ./Make2023BootableMedia.ps1 oder so .\Make2023BootableMedia.ps1

PowerShell immer .\

Kann man eigentlich davon ausgehen, dass aktuelle über das MCT-Tool heruntergeladene ISO’s Seitens Microsoft dieses Zertifikat bereits integriert haben?

Konkret:

========================================================

26100.2033.241004-2336.ge_release_svc_refresh_CLIENTCONSUMER_RET_x64FRE_de-de

Nein. Bisher wurde nur die ADK-ISO mit dem Zertifikat ausgestattet.

Danke

Habe es bei meiner: 26100.2033.241004-2336.ge_release_svc_refresh_CLIENTCONSUMER_RET_x64FRE_de-de

Nachgeholt…

Ich habe gerade die MS-Guideline: „Verwalten der Windows-Start-Manager-Sperrungen für Änderungen des sicheren Starts im Zusammenhang mit CVE-2023-24932“ an zwei Notebooks Pos 1 – 2 abgearbeitet. Certificate gemäss Deskmodder geprüft. Beide Prüfsequenzen zeigen true. Den Stand lasse ich bis Ende 2025 – abschliessend kommt „3. Aktivieren Sie die Sperrung“; „4. Wenden Sie das SVN-Update auf die Firmware an“ und abschliessend: „Aktualisieren der Windows-Installationsmedien.“

Kann/sollte man das neue Zertifikat auch auf Windows 7 ISOs und Systemen anwenden?

gepostet mit der Deskmodder.de-App für iOS

Windows 7 kennt kein SecureBoot und kann daher mit den ganzen Geschichten nichts anfangen.

Windows 11 IoT kennt TPM & Secureboot auch nicht, ist im Gegensatz zum viel überhypten Windows 7 aber sicher. Die versteckten Bugs die die Geheimdienste kennen werden in 7 niemals gefixt.

Windows 11 IoT benötigt kein TPM und Secure Boot bei der Installation, „kennt“ es aber.

Windows 7 auch, wenn man es so genau nimmt

https://www.computerbase.de/news/betriebssysteme/windows-7-secure-boot-update-kb5017361.83015/

Ja, hatten wir auch

https://www.deskmodder.de/blog/2023/01/10/windows-7-erhaelt-noch-secure-boot/

Ist das eigentlich NUR relevant, wenn man den PC neu aufsetzt >?

Weil (?) möglicher Weise DANN eine “ derzeit “ neuer Bootmanager installiert wird ?

mfg j

Nein.

2026 wird Windows per Update abgesichert. Alte ISOs, die das neue Zertifikat nicht haben, booten dann nicht mehr.

Meinst du, das ist witzig, wie du schreibst? Sei so gut, wenn du hier einen Kommentar hinterlässt, dann in Deutsch.

Was ist eigentlich der Bootmanager bei Windows?

Nur die Datei bootx64.efi ?

Das Skript umfasst Bootmedien.

Eine anschließende Windows Installation funktioniert zufällig.

Mit aktiviertem CA2023 (KB5025885 1. bis 3.) lässt sich eine historische 26100.1742 installieren.

Schwieriger wird es mit aktiver Secure Version Number (SVN) (KB5025885 4.)

26100.1742 Install.wim|winre.wim enthält SVN 1, eine Neuinstallation schlägt fehl mit SVN 3 im UEFI.

Das Skript aktualisiert keine Secure Version Number (SVN) Dateien für die Neuinstallation.

Heute ist unklar: wird KB5025885 Punkt 4. für die Allgemeinheit aktiviert?

Szenario: Ein Rechner wird mit SVN 3 neu installiert, Windows Update aktualisiert auf SVN 4.

Das gerade noch genutzte Installationsmedium ist veraltet.

Ein halbes Jahr vor allgemeiner Einführung gibt es eine Ankündigung, dann ist die Situation mit den dann aktuellen Lösungen neu zu beurteilen.

Das Script erstellt eine exFAT Partition auf einem großen (Speicherkapazität) USB Stick.

Die UEFI Specification Version 2.10 von 2022 beschreibt FAT32, nicht exFAT.

https://uefi.org/specifications

Der erstellte USB Stick ist auf vielen/den meisten (allen UEFI standardkonformen) Rechner nicht bootfähig.

Auf einige Rechnern mit exFAT im UEFI (herstellereigene Erweiterung über dem Standard) ist der Stick bootfähig.

Das Scriptpartitionssformat in der jetzigen Version verdient die Schulnote ungenügend.

Gibt schon einen Plan wann Microsoft die eigenen ISOs über das MCT mit dem neuen Zertifikat ausstattet?

Beim ADK wurde es ja schon implementiert soweit ich gelesen habe.

Hi folks,

ICH erlaube mir mal hier reinzugrätschen.

Das Update, dass den Bootmanager in der “ laufenden Maschine “ bei uns aktualisiert HATTE !!! ( vergangenes Jahr)

ist gelaufen.

Man kann es nach diesem Artikel mit einem „powershell script “ abfragen:

… ALSO ob die Maschine so weit IST !!!! …

https://techcommunity.microsoft.com/blog/windows-itpro-blog/updating-microsoft-secure-boot-keys/4055324

-> runterscrollen -> SCHWARZ unterlegt: Das Script !

……………

Falls Jemand mal ein UPDATE der „Win Medien macht „:

Macht doch vorher mal ein SHA oder sonst was,

und nach dem “ Update “ auch und vergleicht das.

… Ob die derzeitigen *isos das noch brauchen ??

mfg

j

Frage…

…lässt sich diese Integration auch rückgängig machen? Mein Lenovo bring nun beim einspielen einer neuen Windows Version (starten von USB) die Meldung „Secure Boot Violation Invalid signature detected“.

Dieser Stick umfasst die Integration nicht, der vorherige ja!

Ist das so ok? -oder noch etwas nötig?

https://i.postimg.cc/pLz1L8hT/Zwischenablage-UEFI.jpg

Reg-wert ist hier 4400

https://i.postimg.cc/bNS09hRs/4400-UEFI.jpg

Fehlt ja noch alles, wo ein rotes Kreuz vor ist. Müssten eigentlich überall bei den CA 2023 Zertifikaten grüne Häkchen sein. Aber keine Ahnung, warum das so ist. Eventuell brauchst Du noch ein UEFI-Update von HP.

Und der Reg-Wert sollte auf 4000 runter gehen (ausgehend von 5944), wenn alles geklappt hat. Wenn der bei 4400 bleibt, dann hat da etwas nicht geklappt.

https://support.hp.com/my-en/document/ish_9642671-9641393-16#GUID-49C8C19D-32CC-4FF9-A635-4A87C0BB0046