Bei der Sicherheitskonferenz der RSA in der letzten Woche hat Microsoft interessante Zahlen zum Thema Kontenschutz zum Thema Multi-Faktor-Authentifizierung und Angriffe auf Microsoft-Konten bekannt gegeben.

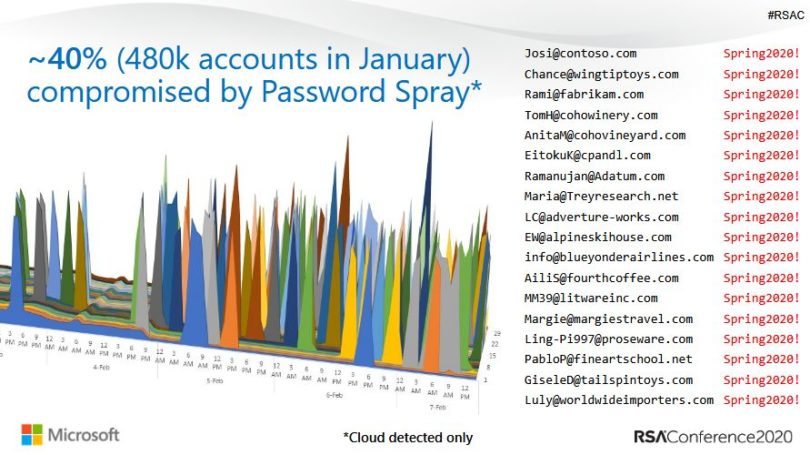

So werden von den Redmondern 30 Milliarden Logins pro Tag und mehr als eine Milliarde Nutzer pro Monat verzeichnet. Davon werden im Durchschnitt 0,5% aller Konten pro Monat kompromittiert. Hört sich nicht viel an. Aber im Januar waren dies alleine 1,2 Millionen Konten.

99,9% dieser Konten hatten keine Multi-Faktor-Authentifizierung (MFA) und waren dadurch leichter angreifbar. Selbst in Unternehmen nutzen Microsoft zufolge nur 11% eine MFA. „Wir wissen, dass 60% der Benutzer Passwörter wiederverwenden. Das ist sehr häufig… Menschen verwenden ihre Unternehmenskonten in Nicht-Unternehmensumgebungen wieder“, sagte Lee Walker, Identitäts- und Sicherheitsexperte bei Microsoft.

Solche Angriffe werden in den meisten Fällen durch das sogenannte „Password Spraying“ durchgeführt. Man wählt ein einfaches Passwort aus und lässt eine Liste von Benutzernamen durchlaufen. Die zweite Variante ist ein Passwort in einem anderen Konto zu verwenden.

Walker sagte, „dass die überwiegende Mehrheit der Angriffe auf das Passwortspray- (99%) und Passwort-Wiederholungs-Angriffe (97%), die auf die Infrastruktur von Microsoft stattfinden, auf ältere Authentifizierungsprotokolle wie SMTP, IMAP, POP und andere abzielen.“ Der Grund ist, dass diese veralteten Authentifizierungsprotokolle keine MFA-Lösungen unterstützen. Egal ob Firmen oder Nutzer, den diejenigen die ältere Authentifizierungsprotokolle deaktivierten, dort ging die Anfälligkeit um 67% zurück.

Microsoft selber sagte, dass durch den Einsatz von Hardwareschlüsseln oder SMS-Nachrichten die Konten zu 99,9% gegen Hacks abgesichert waren.

Dazu sollte man dann aber auch sagen: früher wurden die PW durch unachtsame User per Malware & Co. abgegriffen, heute kommen die PW Diebstähle meistens durch Hacks bei den Firmen die die Nutzerdaten ungesichert oder schlecht gesichert ablegen zu Stande. Nützt mir also nicht wirklich was sein System wie Fort Knox zu sichern, wenn die Firmen weiterhin schlampen!

2FA kann da schützen ist aber auch kein Allheilmittel!

Wer riet denn kürzlich dazu, Passwörter – zumindest im Windowshabitat – nicht mehr zu ändern? War das nicht Microsoft? Und 2FA in Zusammenhang mit „veralteten Protokollen“ wie SMTP und IMAP in einen Topf zu werfen – sorry, fail. Wie soll denn sowas realisiert werden? Davon abgesehen, dass SMTP und IMAP (zumindest in der S-Variante) zum täglichen Brot der Mailkommunikation gehören. Ich stelle mir die Millionen von Mailclientusern vor, die sowohl am Smartphone als auch am Mailclient (ganz besonders Autschlook) bei jedem Abruf dann im Minutentakt sechsstellige Ziffern eingeben müssen. Oder Admins, die einen externen SMTP Relay für ihre Mailserver (am besten noch Exchange) verwenden. Ja und dann noch das Thema Kontenzwang bei MS selbst für W10. Noch ein Account, bei dem der genervte Durchschnittsuser gewiß kein sechsundzwanzigstelliges Passwort zuzüglich 2FA verwenden wird.

Vielleicht sollte man nicht überall einen Account machen. Accountzwang ist scheiße! Fertig aus!

„zu 99,9% gegen Hacks abgesichert durch 2FA“ -ist das nur ne Floskel oder gibt es wirklich besagt 0,01%?