Wiener Sicherheitsforscher haben eine Schwachstelle in WhatsApp entdeckt, die in diesem Ausmaß kaum jemand für möglich gehalten hätte. Über Monate hinweg ließ sich das komplette Mitgliederverzeichnis des Messengers abrufen – ohne Hürde, ohne Login, ohne technische Gegenmaßnahmen. Insgesamt wurden mehr als 3,5 Milliarden Konten identifiziert. Umfang, Tiefe und Risiko der Daten machen den Vorfall zu einem der schwersten Abflüsse, die die Branche je gesehen hat.

Forscher warnen seit 2024 – Meta reagiert erst kurz vor Veröffentlichung

Die Gruppe der Universität Wien und SBA Research hatte WhatsApp bereits ab Herbst 2024 mehrfach über die Sicherheitslücke informiert. Doch statt einer schnellen Reaktion gab es nur automatisierte Eingangsbestätigungen. Erst als die Forscher ihr Paper einreichten und die unkoordinierte Veröffentlichung kurz bevorstand, begann Meta zu handeln. Bis dahin war die Lücke offen, und sämtliche WhatsApp-Nummern weltweit ließen sich vollständig automatisiert abrufen.

Daten erlauben eindeutige Zuordnungen – teilweise mit lebensgefährlichen Folgen

Dass Telefonnummern sichtbar sind, ist hinlänglich bekannt. Doch aus den abgerufenen Profilen ließen sich deutlich sensiblere Erkenntnisse gewinnen: Gerätewechsel, Profilbild-Historien, Info-Texte, geschäftliche Accounts, OS-Verteilung und regionale Nutzung. Besonders brisant: In Ländern wie China, Myanmar oder dem Iran ist WhatsApp verboten. Dennoch fanden die Forscher dort Millionen aktiver Konten. Wer in solchen Staaten dabei ertappt wird, riskiert Konsequenzen – bis hin zur Verhaftung. Genau deshalb gilt die Lücke als sicherheitspolitisch hochriskant.

Profilbilder, Info-Texte und Links verraten deutlich mehr als erwartet

Fast 60 Prozent aller WhatsApp-Nutzer haben ein Profilfoto hinterlegt, oftmals frei einsehbar. Die Forscher luden allein für Nordamerika 3,8 Terabyte Bildmaterial herunter. Eine KI-Auswertung zeigte, dass sich in zwei Dritteln klare Gesichter erkennen ließen. Daneben fanden sich zahllose Details wie Autokennzeichen, Straßenschilder, sichtbare Arbeitsplätze oder Links zu anderen Profilen – bis hin zu Regierungs- und Militäradressen. Auch das Info-Feld erweist sich als Schwachstelle, da es bei vielen Nutzern sehr persönliche Informationen enthält.

Meta spricht von „Scraping“ – doch die Auswirkungen bleiben gravierend

In einem Statement bezeichnet Meta das Vorgehen der Forscher als Scraping über „öffentlich zugängliche Informationen“. Die Daten seien sicher gelöscht worden, und es gebe keine Hinweise auf Missbrauch. Dennoch zeigt der Fall, wie weitreichend die Folgen einer unzureichend geschützten Abfrageschnittstelle sein können. Denn obwohl keine Nachrichteninhalte betroffen waren, erlauben die gesammelten Daten Profile, die sich präzise einzelnen Personen zuordnen lassen – in Kombination mit Gesichtserkennung sogar automatisiert.

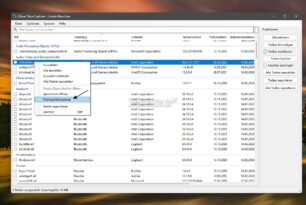

Ein Blick hinter die Kulissen: Was das Leck über WhatsApps Architektur verrät

Technisch beruht der Abfluss auf der schlichten Tatsache, dass WhatsApp seine Mitgliederverzeichnisse über eine API-Abfrage erreichbar machte, deren Schutzmechanismen sich umgehen ließen. Da keine Kommunikation abgefangen wurde, zeigt die Untersuchung vielmehr, wie umfassend Metadaten eines eigentlich Ende-zu-Ende-verschlüsselten Dienstes sein können. Schon frühere Forschungen hatten gezeigt, dass WhatsApp trotz Verschlüsselung sichtbar macht, zu welchen Zeiten Geräte verbunden sind oder wie Schlüsselmaterial gehandhabt wird.

Auch für Europa relevant – im Schatten anderer Störungen

Der Vorfall reiht sich in eine Phase ein, in der Infrastruktur- und Plattformstörungen zunehmen. Erst gestern war das globale Netzwerk von Cloudflare stundenlang gestört. Während Cloudflare auf einen internen Fehler verwies, zeigt der WhatsApp-Fall, wie gravierend sicherheitsrelevante Versäumnisse bei marktführenden Diensten ausfallen können, wenn grundlegende Schutzmechanismen versagen.

Das ist gar nicht der Elefant im Raum. Das Paper/die PDF zeigt auf, das es Probleme mit vielen Pub/Priv keys gibt und bei 20 Nutzern in den USA sind es sogar genullte Private keys! Das Paper verfehlt da die Schlussfolgerung und behauptet schlechter Zufall. Für mich klingt das nach Phones die mit Cellebrite ausgelesen und genullt wurden durch z.B. FBI/TSA/Pegasus/etc.

Kann mir auch egal sein. Regelmäig neue Phone kaufen und Whatsapp sauber installieren sorgt dafür, das auch mal der dauerhafte Private-Key wechselt, den man sonst Jahre hat. OPSEC obliegt dem Nutzer.

3,8 TB Download nur für NA von vermutlich einer Adresse und das ist nicht aufgefallen? Und die sprechen davon, dass ihnen nicht bekannt ist, ob das bisher missbraucht wurde? Von euch sehr neutral formuliert.

Und es wird trotzdem keine Auswirkungen haben. Die Leute werden Whatsapp weiter nutzen und in zwei Wochen denkt da auch keiner mehr drann.. Warum auch, ist doch eh schon alles wurscht.

„WhatsApp“ – was ist das? Kann man das essen – macht das satt? Oder gesund?

Kann man davon schwanger werden?

„Warz ab“ ist was gesundes. ^^

Es macht satt wenn man Social Imressiv ist und kontakte brauch fürs Mental Health

Du gehst wohl auch zum Lachen in den Keller?

ich nutze Signal und lächele (noch)

Hatte noch nie was ab, seit Jahren Signal. Inzwischen sind immer mehr Kontakte dort aktiv, was ab wird zunehmend abgelöst.

Egal wie groß der Mist auch ist, irgendwer wird ihn immer benutzen.

So wie Milliarden Fliegen immer fæces fressen.